Современная компания похожа на цифровой мегаполис: тысячи устройств, сотни приложений и облачных сервисов непрерывно обмениваются данными. В этом потоке легко затеряться не только полезной информации, но и угрозам — от случайной утечки до целенаправленной атаки. SIEM-система — это не просто очередной инструмент, а центральный «мозг» и «нервная система» кибербезопасности. Она собирает сигналы со всей IT-инфраструктуры, анализирует их в реальном времени и обнаруживает то, что невозможно увидеть по отдельности. Это полное руководство по SIEM, которое объяснит, как технология помогает предотвращать угрозы, проводить расследования инцидентов и соответствовать требованиям регуляторов.

Что такое SIEM-система и для чего она нужна?

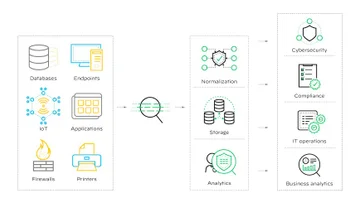

SIEM-система (Security Information and Event Management) — это централизованное решение для управления информацией и событиями безопасности. Если говорить просто, что такое SIEM: это технологическая платформа, которая собирает, нормализует и анализирует огромные объемы данных из разных источников, таких как операционные системы, сетевое оборудование, приложения и средства защиты. Ключевые цели, которые преследует такая SIEM система, — предотвращение киберугроз, оперативное расследование инцидентов и обеспечение соответствия требованиям регуляторов. Система выполняет анализ событий для выявления аномалий и подозрительных закономерностей, которые могут указывать на атаку, и автоматически сообщает о них специалистам.

Эволюция SIEM: от хранилища логов до интеллектуального центра

История SIEM началась с простых систем управления логами (Log Management), которые умели только собирать и хранить данные. Позже появились отдельные решения для анализа в реальном времени (SEM) и для анализа исторических данных (SIM). В 2005 году аналитики Gartner объединили эти понятия в термин SIEM. Платформы нашего времени ушли далеко вперед. Возможности современных SIEM выходят за рамки простого лог-менеджмента, они интегрируют технологии искусственного интеллекта (AI) и поведенческого анализа (UEBA), чтобы выявлять не только известные, но и совершенно новые, нестандартные угрозы.

Как работает SIEM: от сбора данных до расследования инцидентов

Чтобы понять суть работы с SIEM системой, представим жизненный цикл события безопасности внутри нее. Процесс состоит из четырех последовательных этапов, которые превращают разрозненные записи в журналах в готовый к анализу инцидент. Правильная настройка этих этапов снижает нагрузку на аналитиков и позволяет сосредоточиться на реальных угрозах, а не на «шуме».

Этап 1: Сбор и агрегация данных (Aggregation)

Все начинается со сбора данных. SIEM от тысяч источников для анализа по всей IT-инфраструктуре получает информацию: от серверов и сетевых маршрутизаторов до межсетевых экранов, антивирусов, бизнес-приложений и облачных сервисов. Специальные программы — агенты или коллекторы — в режиме реального времени забирают из них журналы событий (логи).

Этап 2: Нормализация и обогащение (Normalization & Enrichment)

Собранные данные поступают в разных форматах. Система приводит их к единому стандарту, подготавливая для обработки и анализа — этот процесс называется нормализацией. Далее следует обогащение: для обогащения события SIEM добавляет к нему контекст. К IP-адресу может добавляться информация о его геолокации, а к учетной записи — данные о должности сотрудника. Часто для этого используют внешние базы данных Threat Intelligence с информацией об известных вредоносных адресах и файлах.

Этап 3: Корреляция и анализ (Correlation & Analysis)

Это ядро работы SIEM. Система сопоставляет нормализованные и обогащенные события из разных источников с помощью правил корреляции SIEM. Правило может выглядеть так: «Если пользователь сначала безуспешно пытался войти в систему из Москвы, а через 5 минут успешно вошел из Сингапура, и при этом запустил нетипичный для себя процесс — создать оповещение». Так, используя правила корреляции для обнаружения, система выявляет сложные, многоступенчатые атаки, невидимые на уровне отдельных устройств.

Этап 4: Оповещение и реагирование (Alerting & Response)

Когда правило корреляции срабатывает, SIEM создает оповещение (алерт) для аналитика безопасности. В нем содержится вся информация, необходимая для расследования: что, где и когда произошло. Современные системы автоматически приоритизируют инциденты по степени критичности и даже запускают сценарии автоматического реагирования на инциденты — к примеру, временно блокируют учетную запись пользователя или изолируют зараженный компьютер от сети.

Архитектура и компоненты современной SIEM

Чтобы эффективно выполнять свои задачи, современные SIEM-системы строятся по модульному принципу. Хотя архитектура у разных вендоров отличается, ключевые компоненты SIEM остаются неизменными. Их слаженная работа обеспечивает полный цикл обработки данных — от сбора до визуализации для аналитика. Все эти компоненты необходимы для построения отказоустойчивой SIEM системы, способной расти вместе с компанией.

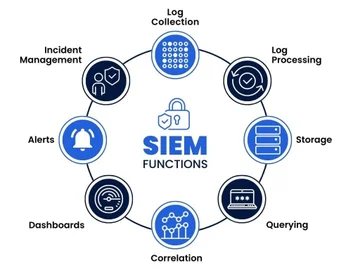

Основные возможности и функции SIEM-систем

Функционал современных платформ давно вышел за рамки простого сбора и анализа логов. Сегодня SIEM умеет выполнять множество задач, которые делают ее центром управления безопасностью. От того, насколько полно реализованы эти возможности SIEM, зависит эффективность работы SIEM и всей службы ИБ.

- Централизованный мониторинг и визуализация. SIEM помогает собрать все данные о событиях безопасности в одном месте. Аналитики получают единую консоль с наглядными дашбордами, графиками и отчетами, что позволяет видеть полную картину происходящего в IT-инфраструктуре в реальном времени.

- Обнаружение угроз и интеграция с Threat Intelligence. Ключевая функция — для обнаружения известных и неизвестных угроз. Интеграция с постоянно обновляемыми базами данных об угрозах (Threat Intelligence) позволяет системе распознавать вредоносную активность по свежим индикаторам компрометации.

- Анализ поведения пользователей и сущностей (UEBA). Технология User and Entity Behavior Analytics (UEBA) — это то, что отличает современные SIEM. SIEM может анализировать нормальное поведение пользователей и устройств, а затем выявлять опасные отклонения от него, например, доступ к файлам в нерабочее время или использование нетипичных команд.

- Автоматизация реагирования (интеграция с SOAR). SIEM предоставляет возможность не только обнаруживать, но и автоматически реагировать на инциденты. Интеграция с платформами класса SOAR (Security Orchestration, Automation and Response) позволяет запускать готовые сценарии (плейбуки): заблокировать IP-адрес, изолировать хост или создать задачу для аналитика.

- Управление соответствием требованиям и отчетность (Compliance). SIEM обеспечивает сбор и хранение данных, необходимых для прохождения аудитов по стандартам PCI DSS, GDPR, а также требованиям российских регуляторов. Система автоматически генерирует отчеты, подтверждающие соответствие компании нормам безопасности.

- Расследование инцидентов и форензика. Система хранит все события за длительный период, что дает мощный инструмент для анализа и расследования инцидентов. Аналитик может «отмотать время назад» и пошагово восстановить всю цепочку атаки, что критично для проведения форензики.

Как выбрать SIEM: решения для малого, среднего и крупного бизнеса

Выбор SIEM — это не универсальная задача. Решение для компании должно соответствовать ее масштабу, бюджету и уровню зрелости ИБ-процессов. Подход для каждого из сегментов бизнеса будет разным, будь то решение для малого, среднего или для крупного бизнеса.

SIEM для малого бизнеса: Cloud-решения и MSSP

Для небольших компаний с ограниченным бюджетом и штатом лучшим выбором часто становятся облачные (SaaS) SIEM решения или услуги провайдеров управляемой безопасности (MSSP). Это позволяет избежать капитальных затрат на оборудование и лицензии, платя только за подписку. Провайдер берет на себя всю сложную работу по настройке и поддержке.

SIEM для среднего бизнеса: баланс функционала и цены

Средний бизнес ищет баланс между возможностями и стоимостью. Здесь актуальны гибридные модели (часть компонентов в облаке, часть — на своей площадке) и решения для среднего бизнеса от вендоров, предлагающих хорошую функциональность. Важным фактором становится наличие готовых интеграций с уже используемым программным обеспечением и для защиты, и для бизнес-процессов.

SIEM для крупного бизнеса и Enterprise: масштабируемость и кастомизация

Для крупного бизнеса на первый план выходят производительность, масштабируемость и возможность глубокой настройки. Обычно это On-Premise решения, развернутые на собственном оборудовании, которые позволяют обрабатывать миллионы событий в секунду и создавать сложные, кастомные правила корреляции. Выбор и пилотирование таких систем — сложный проект, где экспертиза опытного системного интегратора помогает избежать дорогостоящих ошибок.

| Критерий | Малый бизнес | Средний бизнес | Крупный бизнес |

|---|---|---|---|

| Модель | Cloud (SaaS) / MSSP | Cloud / Гибрид | On-Premise / Гибрид |

| Приоритет | Простота, цена | Баланс, интеграции | Масштаб, кастомизация |

| Пример решения | RuSIEM (легковесный вариант) | MaxPatrol SIEM | MaxPatrol SIEM, IBM QRadar |

Основные этапы внедрения SIEM-системы

Правильное внедрение SIEM — это комплексный проект, а не просто установка программы. Успех зависит от тщательного планирования и последовательного выполнения всех шагов.

- Планирование и определение целей (Scope & Goals). На этом этапе определяются критичные активы и цели, необходимые для обеспечения соответствия требованиям регулятора.

- Выбор решения и пилотный проект (PoC). Проводится сравнение подходящих продуктов и запуск пилотного проекта на ограниченном сегменте инфраструктуры для проверки функциональности.

- Развертывание и подключение источников. Установка системы и постепенное подключение к ней источников данных, начиная с самых критичных.

- Настройка правил корреляции и сценариев. Адаптация базовых правил под специфику компании и создание новых для выявления релевантных угроз.

- Обучение персонала и ввод в эксплуатацию. Этот этап требует времени для обучения аналитиков работе с системой и регламентам реагирования на инциденты.

- Постоянная поддержка и оптимизация. SIEM требует постоянного внимания: обновления правил, подключения новых источников и анализа эффективности для поддержки актуального уровня защиты.

Обзор SIEM-решений: от вендоров до SIEM+SOAR

На рынке представлены десятки SIEM-решений. Среди коммерческих продуктов в России популярны решения от Positive Technologies (MaxPatrol SIEM), Kaspersky (KUMA), IBM QRadar. Они предлагают комплексную поддержку и готовые пакеты экспертизы. Существуют и бесплатные альтернативы, такие как Wazuh или ELK Stack, которые требуют больше ресурсов на настройку и поддержку.

SIEM vs. XDR vs. SOAR: что выбрать?

В последние годы рядом с SIEM появились другие классы решений, и важно понимать их различия:

- SIEM. Фокусируется на сборе и анализе логов из широкого спектра источников для мониторинга и соответствия требованиям.

- XDR (Extended Detection and Response). Сконцентрирован на глубоком обнаружении и реагировании на угрозы, в основном на конечных точках (компьютерах, серверах) и в сети.

- SOAR (Security Orchestration, Automation and Response). Не обнаруживает угрозы, а автоматизирует реакцию на них на основе данных, полученных из SIEM или XDR.

Эти технологии не столько конкурируют, сколько дополняют друг друга. Тренд 2025 года — их слияние в единые платформы, где SIEM SOAR работают в тесной связке.

Если вас интересует детальный разбор конкретных систем, рекомендуем ознакомиться с нашими обзорами, где мы подробно разбираем, как это работает на практике.

Честные вызовы и частые ошибки при работе с SIEM

Несмотря на всю свою мощь, SIEM — это не волшебная кнопка «сделать безопасно». Внедрение и эксплуатация системы сопряжены с рядом трудностей, о которых нужно знать заранее, чтобы понимать, как не допустить критических ошибок.

Проблема "усталости от алертов" и ложных срабатываний

Без тонкой настройки SIEM генерирует огромное количество оповещений, до 50-70% из которых могут быть ложными. Это приводит к «усталости от алертов», когда аналитики перестают реагировать даже на реальные угрозы, пропуская инциденты.

Сложность тонкой настройки и постоянной поддержки

SIEM требует постоянного внимания: правила корреляции устаревают, в инфраструктуре появляются новые системы. Поддержка системы в актуальном состоянии — это непрерывный процесс, требующий времени и экспертизы, особенно на сложной инфраструктуре.

Высокие требования к ресурсам и квалификации аналитиков

Для работы SIEM нужно мощное серверное оборудование, способное выдерживать нагрузку на систему. Но еще важнее — квалифицированные аналитики, способные правильно интерпретировать данные и расследовать инциденты. Найти таких специалистов на рынке непросто.

Часто задаваемые вопросы (FAQ)

Является ли SIEM антивирусом или файрволом?

Нет. SIEM не блокирует атаки напрямую, а собирает и анализирует данные от антивирусов, файрволов и других средств защиты, чтобы обнаружить комплексные угрозы.

Может ли малый бизнес позволить себе SIEM?

Да, благодаря облачным моделям (SaaS) и услугам управляемой безопасности (MSSP), которые делают технологию доступной без крупных первоначальных вложений.

Сколько времени занимает внедрение SIEM-системы?

От нескольких недель для простого облачного решения до нескольких месяцев и даже года для сложного корпоративного внедрения с большим количеством источников.

Нужен ли специальный сотрудник для работы с SIEM?

Да, для эффективной работы необходим как минимум один квалифицированный аналитик, а в крупных компаниях — целая команда (SOC), чтобы понимать, что с системой все в порядке.

Заключение

В заключение, SIEM не является панацеей, но это мощный инструмент, который при правильном подходе становится «нервной системой» кибербезопасности компании. Он дает полную видимость безопасности на всех уровнях инфраструктуры. SIEM вполне оправдывает вложения, но только при условии грамотного внедрения, постоянной поддержки и наличия квалифицированной команды. Это стратегический актив, который превращает хаос данных в управляемую систему защиты.

Комментарии (0)

Новый комментарий

Новый комментарий отправлен на модерацию