SOC (Security Operations Center) — это централизованное подразделение или сервис, отвечающий за непрерывный мониторинг IT-инфраструктуры, обнаружение, анализ и реагирование на инциденты информационной безопасности. Его главная цель — минимизировать бизнес-риски от кибератак.

Что такое SOC (Security Operation Center): расшифровка, суть простыми словами и другие значения

SOC — это аббревиатура от Security Operations Center. Дословный перевод — "Центр Операций по Безопасности". Чтобы понять, что это такое, представьте центр управления полетами: диспетчеры круглосуточно следят за сотнями приборов, чтобы каждый самолет благополучно долетел до цели. Специалисты SOC — это такие же диспетчеры, только вместо самолетов они отслеживают киберугрозы в реальном времени, чтобы вовремя заметить отклонение от нормы и предотвратить катастрофу для бизнеса.

Аналог в России: Центр мониторинга (ГосСОПКА, FinCERT)

В российской практике часто используют термины "Центр мониторинга и реагирования на инциденты ИБ" или просто "Центр кибербезопасности". Государственным аналогом является ГосСОПКА — система, нацеленная на защиту критической информационной инфраструктуры страны. В финансовом секторе схожие функции выполняет FinCERT, координируя защиту банков от кибератак.

Уточнение: другие значения термина "SOC"

Важно не путать Security Operations Center с другими омонимами в IT:

- System on a Chip (SoC): Интегральная схема, на одном кристалле которой собраны все компоненты компьютера или другой системы. Такие чипы — сердце современных смартфонов и IoT-устройств.

- SOC-отчетность (Service Organization Control): Стандарты аудита, подтверждающие надежность средств контроля у IT-поставщиков. Отчет SOC 2, к примеру, доказывает, что облачный сервис надежно защищает данные клиентов.

Главные задачи и функции SOC

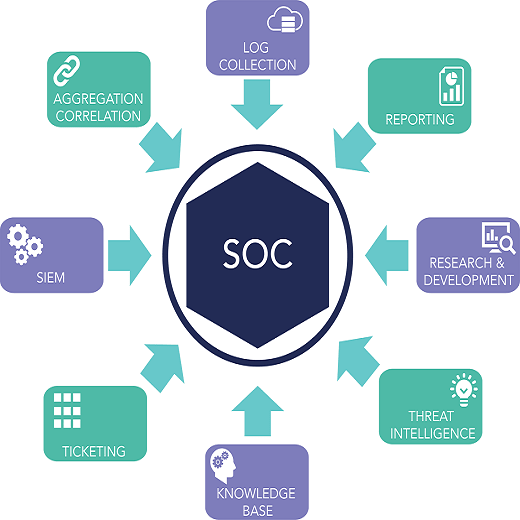

Главная задача SOC — это выстроенный непрерывный цикл управления безопасностью. Работа центра безопасности делится на несколько ключевых этапов, направленных на упреждение, обнаружение и ликвидацию угроз. Как точно подмечено в исследовании Trellix, "SOC — это централизованная функция, которая непрерывно отслеживает и улучшает состояние безопасности организации, предотвращая, обнаруживая, анализируя события безопасности и реагируя на инциденты".

- Проактивная защита и подготовка. Управление активами и уязвимостями, разработка и обновление политик безопасности.

- Непрерывный мониторинг. Сбор и анализ логов со всех информационных систем с помощью SIEM для выявления подозрительной активности.

- Обнаружение и классификация. Идентификация потенциальных инцидентов и определение их уровня критичности-отсеивание информационного шума от реальных угроз.

- Управление инцидентами. Блокировка атак, изоляция зараженных систем и оперативное устранение угрозы.

- Восстановление и анализ. Ликвидация последствий, анализ первопричин (Root Cause Analysis) для предотвращения повторных атак и улучшение систем защиты.

- Проактивный поиск угроз (Threat Hunting). Поиск скрытых угроз на основе гипотез, которые могли обойти автоматизированные системы защиты.

- Отчетность и соответствие (Compliance). Подготовка отчетов для руководства и подтверждение соответствия регуляторам (например, GDPR, PCI DSS).

Структура и архитектура: как устроен современный SOC изнутри

Эффективный SOC строится на трех столпах: Люди, Процессы и Технологии. Отсутствие хотя бы одного компонента делает всю структуру неработоспособной. Это не просто набор инструментов, а слаженный организм, где технологии собирают данные, процессы определяют действия, а люди принимают решения.

Люди: Команда SOC — ключевые специалисты и аналитики

Команда — это мозг и руки центра. Типичная структура SOC включает несколько уровней специалистов, каждый со своей зоной ответственности.

Аналитик Tier 1 (Triage Specialist)

"Первая линия обороны". Эти специалисты круглосуточно мониторят входящие оповещения (алерты), отсеивают ложные срабатывания и передают реальные инциденты на следующий уровень. Их задача — быстро отделить шум от настоящей проблемы, чтобы более опытные коллеги не тратили время впустую.

Аналитик Tier 2 (Incident Responder)

Проводит глубокий анализ инцидентов, которые передал ему аналитик Tier 1. Он определяет масштаб угрозы, выясняет, как злоумышленник проник в систему, и выполняет первоначальные действия по локализации атаки. Работа этого специалиста SOC напрямую влияет на скорость сдерживания угрозы.

Аналитик Tier 3 (Threat Hunter)

Элитный специалист команды. Занимается не реактивной, а проактивной работой: ищет сложные, скрытые угрозы (например, APT-группировки), которые могли обойти стандартные средства защиты. В его арсенале — глубокая форензика (цифровая криминалистика) и анализ вредоносного ПО.

Менеджер SOC

Отвечает за общую стратегию центра безопасности, управляет командой, распределяет бюджет и доносит результаты работы до руководства компании. Он связывает техническую работу SOC с бизнес-целями и доказывает ценность инвестиций в информационную безопасность. Для менеджеров SOC важно выстроить понятную систему KPI.

Инженер SOC (Security Engineer)

Обеспечивает работоспособность всего технологического стека SOC. Этот специалист настраивает SIEM-систему, внедряет новые инструменты защиты и поддерживает их в актуальном состоянии, обеспечивая стабильность работы систем.

Процессы: регламенты и планы реагирования (Playbooks)

Четко документированные процедуры — это нервная система SOC. "Плейбуки" (Playbooks) описывают пошаговые действия для реагирования на конкретные типы инцидентов, будь то фишинговая атака или заражение шифровальщиком. Это обеспечивает скорость, последовательность и снижает влияние человеческого фактора в стрессовой ситуации.

Технологии: инструменты и системы в работе SOC

Технологии — это глаза и уши SOC. Ядро технологического стека включает несколько обязательных компонентов, формирующих архитектуру SOC.

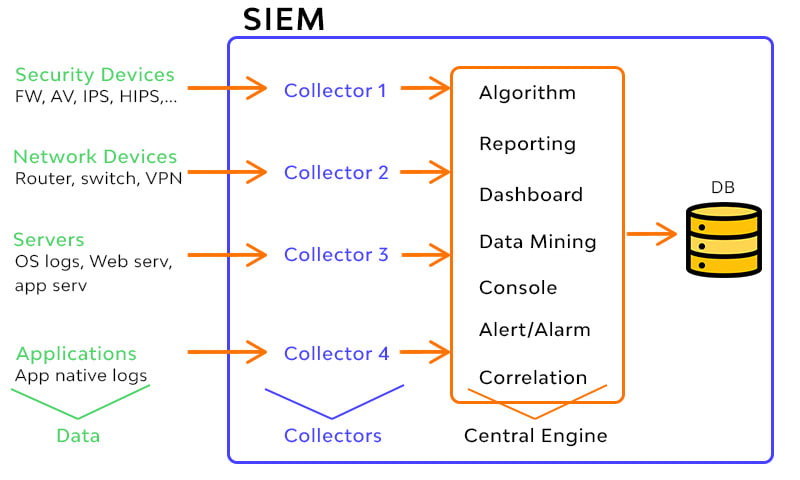

SIEM (Security Information and Event Management)

Мозг SOC. Это SIEM-система, которая собирает, объединяет и сопоставляет события безопасности со всей IT-инфраструктуры: серверов, сетей, рабочих станций. Ее задача — выявлять аномалии и подозрительные цепочки событий, которые по отдельности могут выглядеть безобидно. Это основная система мониторинга для аналитика.

SOAR (Security Orchestration, Automation and Response)

"Автопилот" для SOC. Платформа, которая автоматизирует рутинные задачи по реагированию на инциденты по плейбукам. К примеру, при обнаружении фишингового письма SOAR автоматически заблокирует отправителя, удалит письмо из ящиков всех сотрудников и создаст задачу для аналитика. Это высвобождает время специалистов для более сложных угроз.

EDR/XDR (Endpoint/Extended Detection and Response)

Системы для углубленного мониторинга и защиты конечных точек (компьютеры, серверы). В отличие от классического антивируса, EDR/XDR не просто ищет известные вирусы, а анализирует поведение процессов на устройстве. Это позволяет обнаружить и остановить атаку прямо на компьютере сотрудника, даже если используется ранее неизвестная угроза.

TIP (Threat Intelligence Platforms)

Платформы для анализа угроз, которые поставляют в SOC актуальные данные о новых атаках, тактиках злоумышленников и индикаторах компрометации (например, IP-адреса хакерских серверов). Это позволяет SOC быть готовым к атакам еще до того, как они достигнут инфраструктуры компании.

Согласно отчету Gartner Magic Quadrant for SIEM 2024 года, лидерами на рынке являются такие решения, как Microsoft Sentinel, Exabeam и Securonix. Это подтверждает важность облачных технологий и искусственного интеллекта в современных системах управления безопасностью.

Внутренний vs Внешний SOC: какую модель выбрать?

Выбор модели SOC — стратегическое решение, которое зависит от размера компании, бюджета, уровня зрелости ИБ и готовности к инвестициям. Существует три основных подхода, каждый со своими плюсами и минусами. Это может быть внутренний, внешний или гибридный центр безопасности.

| Параметр | Внутренний SOC (In-house) | Внешний SOC (MSSP/MDR) | Гибридный SOC |

|---|---|---|---|

| Стоимость | Высокая (зарплаты, лицензии, оборудование) | Предсказуемая (оплата по подписке) | Оптимизированная (сочетание затрат) |

| Скорость внедрения | Долго (от 6 месяцев до 2 лет) | Быстро (недели) | Средняя |

| Уровень контроля | Максимальный | Ограничен договором (SLA) | Сбалансированный |

| Доступ к экспертизе | Ограничен своей командой | Широкая экспертиза провайдера | Сочетание внутренней и внешней экспертизы |

| Кому подходит | Крупные корпорации с высоким уровнем зрелости ИБ | Малый и средний бизнес, компании без штата ИБ | Компании, которым нужен контроль над ключевыми процессами и экспертиза внешнего SOC |

Внутренний (In-house) SOC: полный контроль

Компания самостоятельно строит и обслуживает свой центр безопасности. Такая модель SOC (внутренний) обеспечивает полный контроль над важными системами.

- Плюсы: максимальный контроль над процессами и данными, глубокое понимание бизнес-контекста.

- Минусы: дорого, долгое внедрение, сложно найти и удержать квалифицированных специалистов.

Внешний SOC (SOC-as-a-Service): экспертиза по подписке

Услуги предоставляет сторонний провайдер (MSSP/MDR) — так называемый коммерческий SOC.

- Плюсы: быстрый старт, доступ к дорогой экспертизе и технологиям по подписке, предсказуемые затраты.

- Минусы: меньший контроль, менее глубокое понимание специфики бизнеса клиента, зависимость от провайдера.

Гибридный SOC: баланс контроля и экспертизы

Комбинация двух моделей. К примеру, рутинный мониторинг (Tier 1) отдан на аутсорсинг, а расследование сложных инцидентов (Tier 2/3) и анализ угроз остаются внутри компании.

- Плюсы: баланс между стоимостью и контролем, возможность использовать сильные стороны обеих моделей.

- Минусы: требует четкой координации и слаженных процессов между внутренней командой и внешним провайдером.

Решения SOC для небольших организаций

Для малого и среднего бизнеса создание внутреннего центра нецелесообразно из-за затрат. Оптимальное решение — аутсорсинг: подписка на услуги внешнего SOC, также известного как MDR-сервис (Managed Detection and Response). Возможности таких небольших SOC позволяют получить круглосуточную защиту и доступ к команде экспертов за долю от стоимости содержания собственного штата.

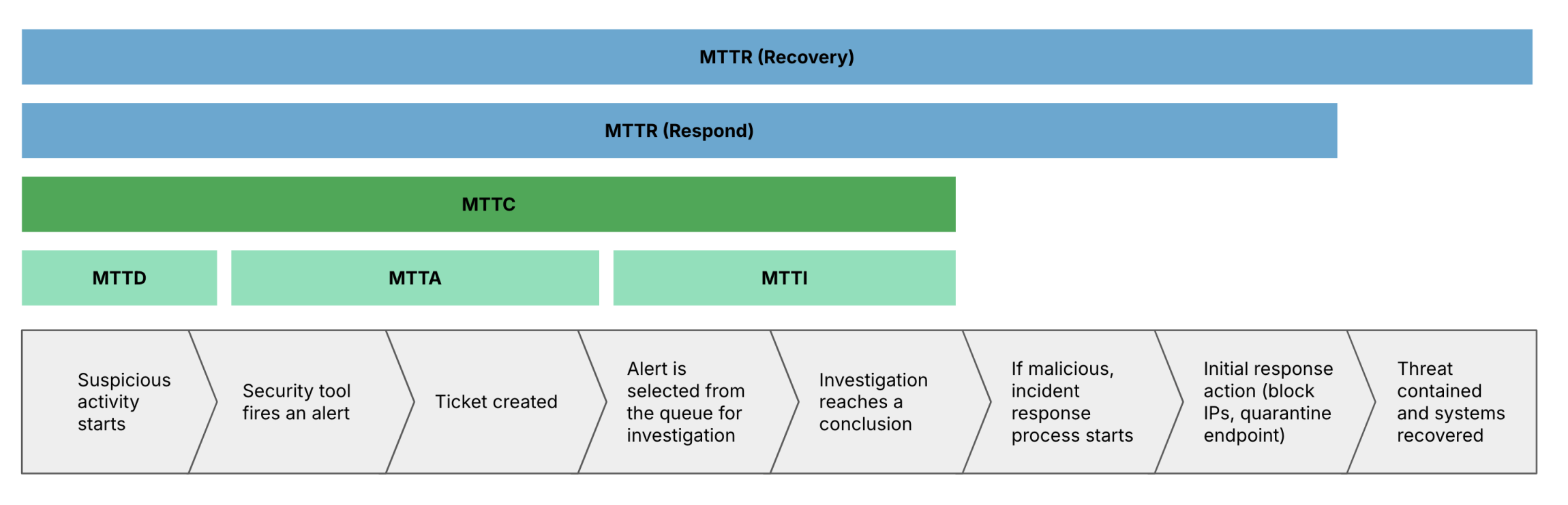

Как оценить эффективность SOC: ключевые метрики для менеджеров

Эффективность SOC измеряется не количеством заблокированных атак, а скоростью и качеством реакции на инциденты. Для оценки работы центра безопасности используют ключевые показатели (KPI), понятные техническим специалистам и руководству. Это помогает повысить общий уровень безопасности.

- MTTD (Mean Time to Detect). Среднее время на обнаружение инцидента. Показывает, как быстро SOC замечает угрозу. Чем ниже этот показатель, тем лучше.

- MTTR (Mean Time to Respond/Resolve). Среднее время на реагирование и устранение инцидента. Ключевая метрика, которая демонстрирует оперативность команды.

- Количество инцидентов по уровням критичности. Помогает понять ландшафт угроз и оценить, какие атаки преобладают.

- Процент ложных срабатываний (False Positives). Высокий процент говорит о неточной настройке систем мониторинга и потере времени аналитиков.

- Покрытие активов. Какой процент IT-инфраструктуры находится под защитой и мониторингом SOC. Цель — 100% покрытие критически важных систем.

Будущее SOC: тренды и перспективы развития

Современные SOC постоянно эволюционируют, чтобы противостоять более сложным угрозам. Вот ключевые тренды, которые определят будущее SOC и пути его развития в ближайшие годы.

- Гиперавтоматизация. Глубокое внедрение AI и машинного обучения не только для обнаружения, но и для автономного реагирования на угрозы через SOAR-платформы.

- Переход к XDR (Extended Detection and Response). Объединение данных не только с конечных точек и сети, но и из облаков и приложений для получения единой картины атаки.

- Cloud-native SOC. Построение центров безопасности, изначально спроектированных для защиты облачных инфраструктур, где традиционные подходы не работают.

- Проблема кадрового голода. Дефицит квалифицированных аналитиков продолжит стимулировать развитие автоматизации и аутсорсинговых моделей (MDR), так как найти и удержать экспертов становится труднее.

Часто задаваемые вопросы (FAQ)

В чем разница между SOC, NOC и SIEM?

- SOC (Security Operations Center) фокусируется на безопасности. Его задача — обнаруживать и отражать кибератаки.

- NOC (Network Operations Center) фокусируется на производительности и доступности IT-инфраструктуры. Его задача — следить, чтобы сеть и сервисы работали стабильно.

- SIEM — это инструмент, а не подразделение. Это технологическое ядро, которое использует SOC для сбора и анализа данных. Проще говоря, SOC — это команда, которая смотрит на "приборную панель" SIEM.

Сколько стоит создание и поддержка собственного SOC?

Стоимость создания внутреннего SOC для средней компании начинается от сотен тысяч долларов в год и достигает миллионов. Основные статьи расходов — зарплаты команды из 6-8 человек для круглосуточной работы (от 8-11 млн рублей в год), лицензии на программное обеспечение и оборудование. Это одна из главных причин, почему бизнес выбирает аутсорсинговые модели.

Может ли малый или средний бизнес использовать услуги SOC?

Да. Для малого и среднего бизнеса созданы специальные сервисы — MDR (Managed Detection and Response). Это, по сути, "SOC по подписке", который позволяет получить все преимущества центра безопасности за фиксированную ежемесячную плату. Такой подход на порядок дешевле и быстрее, чем строить собственный SOC с нуля.

Комментарии (0)

Новый комментарий

Новый комментарий отправлен на модерацию