За десятилетие внедрения NGFW и UTM в коммерческих сетях мы убедились: файрвол — это не просто фильтр портов, а управляемый периметр, который делает сетевое взаимодействие предсказуемым и снижает зону поражения при инцидентах. Главный вывод — политика "default deny" и регулярная ревизия правил работают эффективнее любых автоматических обещаний безопасности.

Что такое файрвол (брандмауэр) и для чего он нужен

Файрвол (он же брандмауэр, firewall) — это система безопасности, контролирующая сетевые соединения между устройствами и интернетом. Брандмауэр файрвол действует как контрольно-пропускной пункт: сравнивает входящие и исходящие запросы с правилами и политиками, блокирует подозрительные попытки доступа и разрешает легитимный трафик. Эта система предназначена для защиты компьютеров, серверов, приложений и сетей от атак, утечек и несанкционированного проникновения.

В ИТ-инфраструктуре брандмауэр — один из базовых элементов систем защиты. Независимо от масштаба, он формирует периметр и сегментирует среду, уменьшая зону поражения при инцидентах.

Правильно настроенный файрвол предотвращает сканирование портов, блокирует вредоносные подключения, ограничивает доступ по IP, портам и протоколам и обеспечивает наблюдаемость через логи. В домашних и корпоративных сценариях firewall часто комбинируют с антивирусом, IDS/IPS и VPN: это укрепляет многослойную защиту и помогает соответствовать требованиям безопасности.

Файрвол — не просто фильтр пакетов. Это управляемая система защиты, которая делает сетевое взаимодействие предсказуемым, снижая риски и повышая общий уровень безопасности.

Как работает файрвол: принцип фильтрации и контроля сетевого трафика

Работа брандмауэра основана на правилах фильтрации трафика и политике контроля сетевого взаимодействия. Базовый конвейер: любой сетевой трафик (входящий и исходящий трафик, включая веб трафик) сравнивается с политиками; совпадения разрешаются, нарушения блокируются и логируются.

Ключ к эффективности — явные политики: «default deny» для входа и минимально необходимое разрешение для выхода.

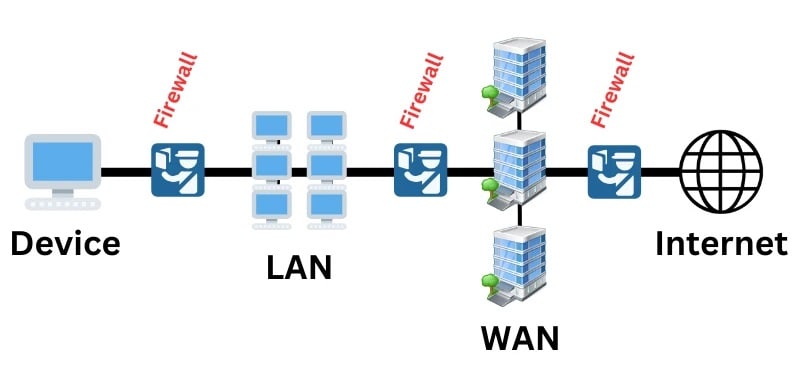

На практике фильтрация трафика учитывает источники и назначения (IP/диапазоны), порты/протоколы и состояние соединений (stateful inspection).

Для сложных сценариев применяется DPI (глубокая инспекция пакетов) для выявления вредоносного трафика в приложениях и интеграция с IDS/IPS для реактивной защиты. NAT маскирует адреса внутренней сети, а политики QoS и геофильтры помогают управлять рисками по странам/регионам.

Важная часть работы брандмауэра — контроль трафика и логирование событий с последующей аналитикой: это позволяет выявлять аномалии, попытки сканирования и туннелирование через нестандартные порты.

Порядок обработки трафика:

- Входящий интерфейс → проверка на уровне Ethernet (L2)

- NAT-преобразования (Port Forward, 1:1 NAT, если настроены)

- Firewall правила (по приоритету или first-match):

- Cloudflare: сортировка по числовому приоритету, при равенстве — по precedence действия

- Azure: Rule Collection Groups по приоритету 100–65000 (DNAT → Network → Application)

- pfSense: Ethernet → Port Forward → 1:1 NAT → firewall rules → Outbound NAT

- Stateful inspection или stateless проверка (в зависимости от типа файрвола)

- DPI (если включён) — анализ содержимого на уровне приложений (L7)

- Действие: Allow/Deny/Log

- Исходящий NAT (если нужен)

- Выходящий интерфейс

Stateless vs Stateful:

- Stateless фильтры не хранят состояние — каждый пакет проверяется изолированно

- Stateful отслеживают сессии, позволяя принимать решения на основе контекста (например, TCP-handshake)

Deep Packet Inspection (DPI): Анализирует содержимое пакетов на уровнях 4–7 OSI, выявляя сложные угрозы и интегрируясь с IDS/IPS для обнаружения и предотвращения атак. (NIST SP 800-94 Rev.1, 2023)

NAT и геофильтры: NAT обрабатывается в определённом порядке (например, в pfSense: сначала Ethernet L2 → Port Forward → 1:1 NAT → firewall rules → Outbound NAT). Геофильтры обычно реализуются как отдельные правила в firewall, применяемые после NAT.

Итог: фильтрация сетевого трафика превращает хаотичное взаимодействие с интернетом в управляемый, документируемый процесс, где вредоносного трафика становится значительно меньше, а риск компрометации — ниже.

Что защищает файрвол: от отдельного компьютера до корпоративной сети

Файрвол обеспечивает защиту сетей и устройств на разных уровнях — от персональных компьютеров до корпоративной сети и облачных сред. Он создает границы сети между внутренними сетями и внешней сетью, помогает в безопасности сетей и защите информации, сегментирует трафик внутри сети и снижает площадь атаки при инцидентах. Это фундаментальный инструмент в безопасности компьютерной сети и для связи сети и интернета.

Защита персональных устройств

Для компьютеров и мобильных устройств файрвол обеспечивает защиту компьютеров и защиту устройств: блокирует нежелательные входящие подключения, контролирует исходящие запросы приложений, изолирует рискованные программы и предотвращает утечки. На уровне компьютера и сети он регулирует обмен данными внутри сети и с внешней сетью.

Цель: защита от внешних атак и нежелательного входящего трафика

Минимальная политика: блокировка неавторизованных входящих соединений, разрешение исходящего

Риски: фишинг, вредоносное ПО, эксплойты

East-West контроль: обычно отсутствует или минимален, так как устройства изолированы по IP/портам (NIST SP 800-41r1, 2009)

Защита домашних сетей

В домашних средах файрвол роутера создает границы сети и отделяет внутренних сетей от интернета, фильтруя входящие запросы. Это особенно важно для IoT, камер и консолей: защита сетей предотвращает несанкционированный доступ извне и ограничивает опасные соединения изнутри.

Минимальная политика: сегментация сети на зоны (гостевая, IoT, основная), блокировка межзонного трафика без разрешения

Риски: атаки с устройств IoT, распространение вредоносного ПО внутри сети

East-West контроль: фильтрация трафика между зонами для предотвращения латерального перемещения

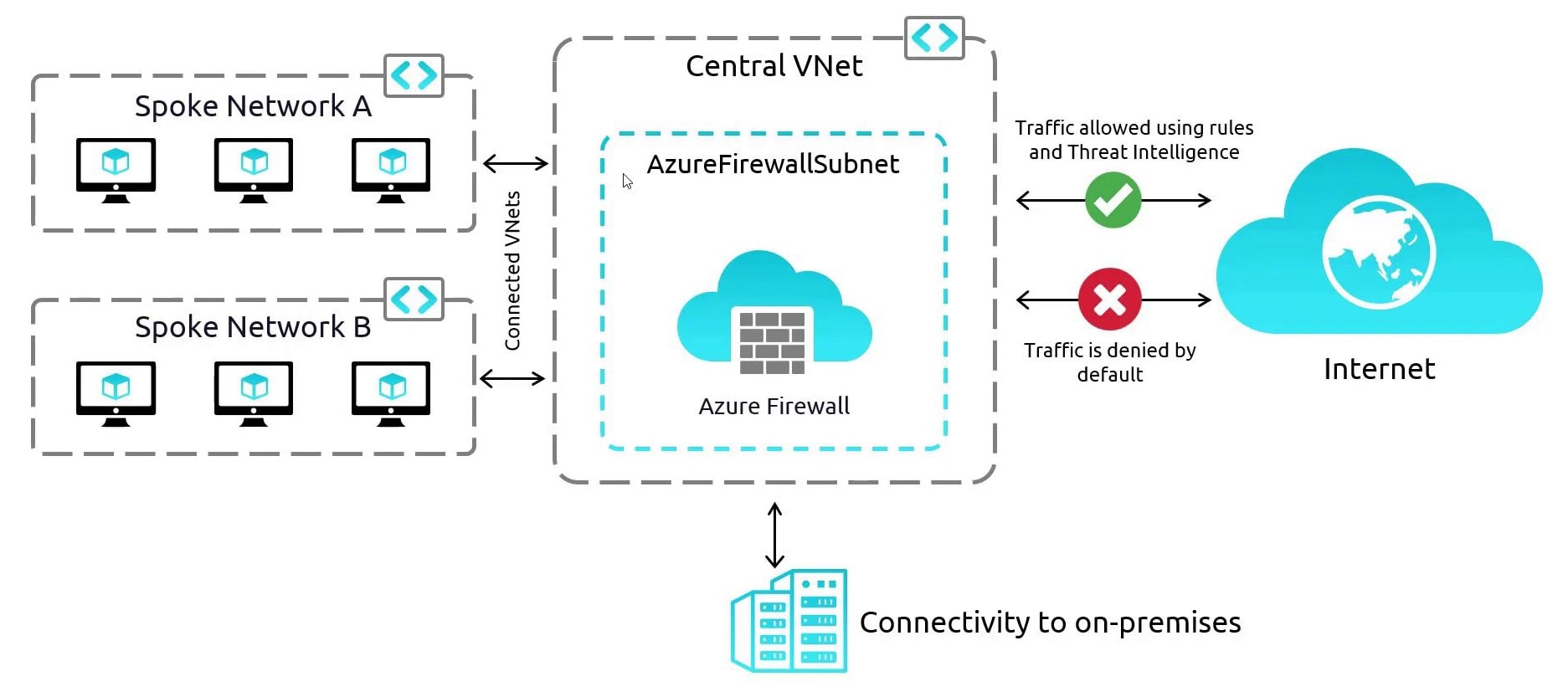

Защита корпоративных и виртуальных сетей

В корпоративной сети применяются сегментация, межсетевые экраны нового поколения и микросегментация. Это обеспечивает безопасность сетей, защиту сетей и виртуальных сетей (VLAN/VPC), контроль межсегментного трафика внутри сети и на границе с внешней сетью. В дата-центрах и облаке файрволы фильтруют трафик между сервисами, отделяя рабочие нагрузки и обеспечивая защиту информации на каждом участке.

Минимальная политика: строгое разграничение зон (например, DMZ, внутренние, внешние), политика deny-by-default между зонами, логирование межзонного трафика

Риски: lateral movement атак, DDoS, insider threats

East-West контроль: межзонные политики, инспекция трафика, сегментация по зонам с запретом трафика без явного разрешения

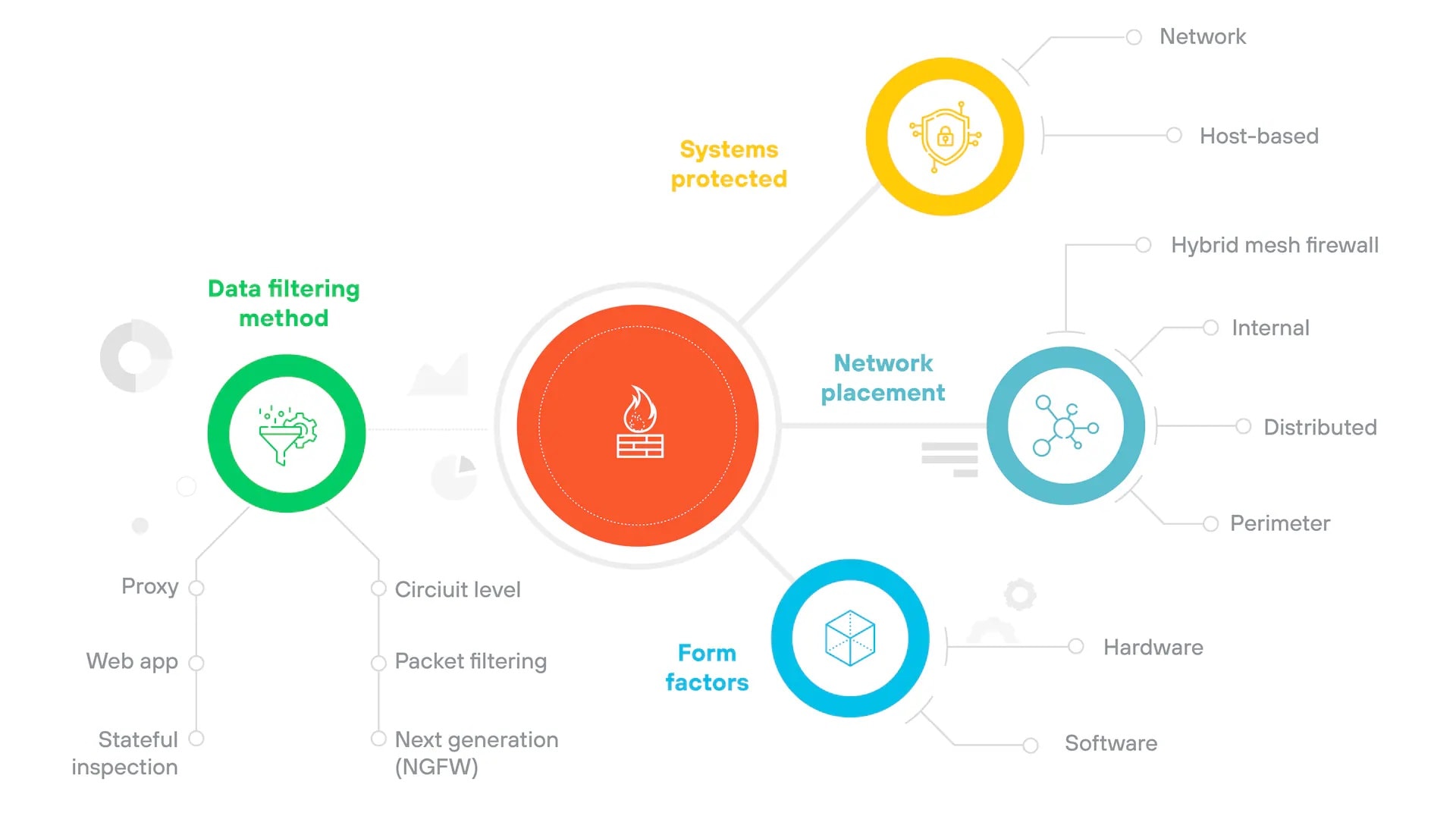

Виды брандмауэров: программные, аппаратные и другие

Разные виды брандмауэров закрывают разные задачи безопасности. Для ПК достаточно программного брандмауэра (например, брандмауэр Windows), для офиса — аппаратный или NGFW, для облака — нативные ACL/SG.

Программные файрволы устанавливаются на конечное устройство или сервер. Пример — брандмауэр Windows (Windows Defender Firewall): удобен для рабочих станций, серверов и ноутбуков. Плюсы программного брандмауэра: гибкие правила на уровне приложений, простота настройки через интерфейс ОС; минусы: нагрузка на хост, ограниченная масштабируемость.

Аппаратные брандмауэры — специализированные устройства на периметре. Подходят для SMB/Enterprise, поддерживают высокую производительность, VPN, IPS, SD-WAN. Check Point Quantum обеспечивает пропускную способность до 1 Тбит/с без IPS и 600–800 Гбит/с с включенными IPS-функциями (Check Point, Gartner MQ 2025).

NGFW (Next-Generation Firewall) — современные виды брандмауэров с DPI, категоризацией веб-трафика, идентификацией пользователей и приложений (App-ID/User-ID), предотвращением вторжений (IPS). Palo Alto Networks лидирует по глубине анализа приложений, Check Point — по единой платформе управления и интеграции с Zero Trust (Gartner MQ 2025).

Облачные файрволы — встроенные механизмы провайдеров: AWS Security Groups, Azure NSG, GCP Firewall. Масштабируются, интегрируются с IaC, поддерживают stateful фильтрацию с приоритетами и обработкой правил.

UTM (Unified Threat Management) и виртуальные файрволы — унифицированные шлюзы «всё-в-одном» и виртуальные образы для гипервизоров/облака. UTM объединяют файрвол, антивирус, IPS, VPN в одном устройстве, применяются в малом и среднем бизнесе, ограничены по производительности и масштабируемости по сравнению с NGFW.

| Тип | Где ставить | Сильные стороны | Ограничения | Примеры |

|---|---|---|---|---|

| Программный | Конечные устройства Windows | Интеграция с ОС, простота настройки | Ограничена локальной защитой, не масштабируется на сеть | Windows Defender Firewall |

| Аппаратный NGFW | Периметр сети или сегменты | Глубокий анализ L3–L7, IDS/IPS, URL-фильтрация | Высокая стоимость, сложность управления | Palo Alto Networks NGFW, Check Point NGFW |

| Облачные ACL/SG | Облачная инфраструктура (VPC/подсети) | Интеграция с облаком, масштабируемость, управление через API | Ограниченные возможности глубокого анализа, завязаны на облако | AWS SG, Azure NSG, GCP Firewall |

| UTM | Периметр сети | Комплексная защита: файрвол, антивирус, антиспам, VPN | Производительность ниже специализированных решений, сложность настройки | Fortinet FortiGate UTM, Sophos UTM |

| Виртуальные образы | Виртуальные среды, облака, дата-центры | Гибкость развертывания, масштабируемость, интеграция с виртуальной инфраструктурой | Зависимость от ресурсов хоста, возможные задержки | Check Point Virtual Firewall, Palo Alto VM-Series |

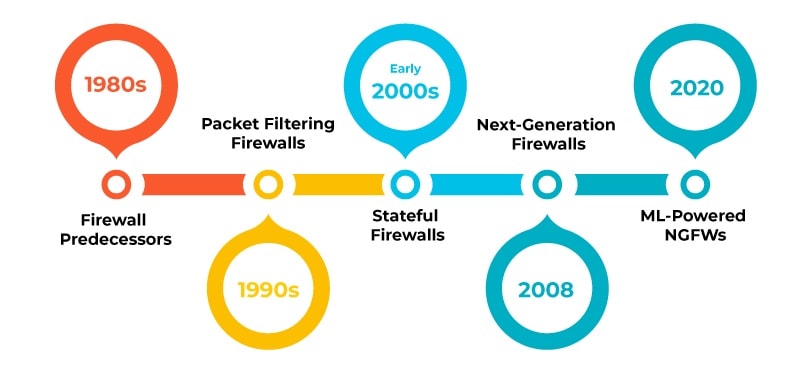

Поколения файрволов: от Packet Filter до NGFW

Файрволы эволюционировали через четыре поколения, каждое из которых добавляло новые уровни защиты.

1. Packet Filter (конец 1980-х)

Первое поколение — пакетные фильтры, разработанные в 1987 году инженерами Digital Equipment Corp (DEC). Они проверяли IP-адреса, порты и протоколы, но не могли анализировать содержимое пакетов или отслеживать состояние соединений.

Ключевые особенности:

- Фильтрация по заголовкам пакетов (IP, порт, протокол)

- Быстрые и простые

- Уязвимы к сложным атакам из-за отсутствия контекста

2. Stateful Inspection (1989–1990)

Второе поколение, разработанное в AT&T Bell Labs, добавило отслеживание состояния соединений. Эти файрволы запоминали состояние TCP-сессий, позволяя принимать решения на основе контекста.

Ключевые особенности:

- Отслеживание состояния соединений (stateful inspection)

- Работа на уровне 4 OSI (транспортный)

- Лучшая защита против атак с манипуляцией пакетами

3. Circuit-Level Gateway и Proxy Firewalls (1991–1993)

Третье поколение включает circuit-level gateway (проверка подключений без повторной авторизации каждого пакета) и прокси-файрволы (application-level gateway). Marcus Ranum создал SEAL (Secure External Access Link) — первый коммерческий application firewall.

Ключевые особенности:

- Circuit-level: проверка соединений на уровне сеанса (session layer, OSI 5)

- Proxy: посредник между клиентом и сервером, работает на уровне приложений (L7)

- Глубокая инспекция содержимого и фильтрация на уровне приложений

4. Next-Generation Firewall (NGFW, с 2010)

Четвёртое поколение, пионером которого стал Gil Shwed (Check Point) в 1993–1994 с технологией stateful inspection и графическим интерфейсом, сделавшим файрволы доступными. NGFW объединяют все предыдущие поколения с новыми функциями:

Ключевые особенности:

- Stateful inspection + DPI (глубокая инспекция пакетов)

- App-ID и User-ID (идентификация приложений и пользователей)

- Интегрированный IPS (Intrusion Prevention System)

- URL-фильтрация, SSL-декрипция

- Интеграция с SIEM и Zero Trust

От каких угроз безопасности защищает файрвол

Файрвол — первая линия обороны против основных классов сетевых угроз безопасности.

По методике ФСТЭК 2021, несанкционированный доступ реализуется через внутренние и внешние нарушители с разным уровнем доступа и мотивацией, оцениваемых с анализом уязвимостей и сценариев атак в ИСПДн.

Несанкционированный доступ: блокирование входящих соединений, брутфорса и перебора портов — защита от угроз безопасности доступа. Файрвол фильтрует попытки подключения с неавторизованных IP, ограничивает доступ к критичным портам (например, SSH 22, RDP 3389) по белым спискам.

Вредоносный трафик и программы: фильтрация по сигнатурам и поведению, ограничение исходящих соединений для подозрительных приложений — защита от вредоносного трафика.

Вредоносный трафик и ПО выявляются через поведенческий анализ и ИИ-мониторинг процессов, интегрированный с IDS/IPS и SIEM, что позволяет обнаруживать аномалии и новые угрозы в реальном времени.

Сетевые атаки: DDoS на уровне L3/L4 (ограниченно), сканирование, спуфинг, атаки на протоколы; снижение риска через ограничения и rate-limit. L3/L4 атаки (например, ограниченные DDoS) частично контролируются средствами инфраструктуры, но полное устранение зависит от масштабируемости и внешних сервисов; внешние скрабберы и CDN снижают нагрузку, фильтруя вредоносный трафик и обеспечивая устойчивость к атакам.

Утечки данных: контроль исходящих правил, геофильтры, сегментация снижают поверхность утечки. Утечки данных выявляются через анализ логов доступа и мониторинг аномалий, что позволяет фиксировать несанкционированные операции с конфиденциальной информацией.

Пример инцидента: по логам выявлена серия неудачных попыток входа с внешних IP, указывающих на подбор паролей (brute force), что позволило заблокировать доступ. Второй пример: обнаружение вредоносного трафика с использованием поведенческого анализа логов, выявившего аномальные сетевые соединения, что позволило оперативно изолировать заражённые узлы.

Основные шаги по настройке брандмауэра в системе

Настройка брандмауэра — это реализация политики безопасности в конкретной среде.

- Доступ к настройкам: откройте панель управления брандмауэра в системе (консоль или веб-интерфейс устройства). Проверьте, что служба включена и профили активны. Для Windows — «Windows Defender Firewall with Advanced Security», для Linux — ufw/firewalld/nftables.

- Настройка правил для входящих подключений: примените «default deny» — блокируйте весь входящий трафик по умолчанию, разрешите только необходимое (например, RDP/SSH по IP-списку, веб-сервер 80/443). Создайте группы сервисов и сетей для удобства.

- Настройка правил для исходящих подключений: запрет по умолчанию либо контроль по категориям (DNS/HTTP/HTTPS), добавьте исключения для обновлений ПО и корпоративных приложений. Это повысит безопасность и уменьшит риски C2-соединений.

- Включение уведомлений и наблюдаемости: активируйте логирование и алерты по срабатываниям, настраивайте отправку логов в SIEM/системы мониторинга. Регулярно просматривайте отчеты и корректируйте настройки безопасности.

Дополнительно: применяйте географические ограничения, расписания, контроль приложений, обновляйте сигнатуры/прошивки. Документируйте изменение правил: кто, когда, зачем — это критично в безопасности и аудите.

Ключевые настройки файрвола

- Включено: служба файрвола активна, профили настроены.

- Default deny: входящий трафик блокируется по умолчанию, разрешения только для нужных портов и IP.

- Разрешения: настроены исключения для критичных сервисов (RDP/SSH по белым спискам, HTTP/HTTPS, обновления).

- Логи: включено логирование всех событий, настроена отправка в SIEM.

- Обновления: регулярно обновляются сигнатуры и прошивки.

- Ревизия: проводится квартальная проверка правил, удаляются «мертвые» правила.

Отличия от смежных технологий

Файрвол работает в связке с другими средствами защиты, но каждое решает свои задачи.

Файрвол vs Антивирус

Антивирус защищает хост от вредоносных файлов/процессов на уровне файловой системы и процессов, файрвол — контролирует сетевые соединения на уровнях 3–4 OSI. Лучше использовать вместе для многоуровневой защиты.

Файрвол vs WAF

WAF (Web Application Firewall) защищает веб-приложение на уровне HTTP/HTTPS (L7) от SQL-инъекций, XSS и атак на логику запросов; классический файрвол контролирует L3/L4 и политики сети. NGFW может интегрироваться с WAF, но зоны ответственности различны: файрвол фильтрует сетевой трафик, WAF — специфичные атаки на веб-приложения.

Файрвол vs IDS/IPS

IDS/IPS обнаруживает и блокирует атаки по сигнатурам и поведению, анализируя трафик на уровнях 3–7 OSI; файрвол — общий контур контроля доступа на уровнях 3–4. IDS пассивна, только оповещает; IPS активно блокирует атаки. Связка повышает точность и снижает ложные срабатывания.

Файрвол vs VPN и роутер (NAT)

VPN шифрует трафик и создает защищенные туннели на уровне 3–4 OSI; роутер маршрутизирует и маскирует адреса (NAT) на уровне 3. Файрвол реализует политики доступа и сегментацию; часто все функции совмещены в одном устройстве. VPN обеспечивает конфиденциальность канала, NAT — экономию IP и скрытие адресов, файрвол — контроль доступа и фильтрацию угроз.

| Технология | Основная задача | Уровень | Что не делает |

|---|---|---|---|

| Firewall | Фильтрация и контроль сетевого трафика по IP/портам | Уровни 3-4 (сетевой/транспортный) | Не анализирует содержимое приложений, не предотвращает атаки на уровне приложений |

| Антивирус (AV) | Обнаружение и удаление вредоносного ПО | Уровень хоста (файловая система, процессы) | Не фильтрует сетевой трафик, не защищает от сетевых атак |

| WAF | Защита веб-приложений от атак на уровне HTTP/HTTPS (SQL-инъекции, XSS) | Уровень 7 (приложений) | Не защищает сеть в целом, не фильтрует не веб-трафик |

| IDS | Мониторинг и обнаружение подозрительной активности, оповещение | Уровни 3-7 (сеть и приложения) | Не блокирует атаки, пассивна |

| IPS | Активное предотвращение атак путем блокировки вредоносного трафика | Уровни 3-7 | Не заменяет полноценный firewall, не защищает хосты от вредоносного ПО |

| VPN | Создание защищенного канала связи (шифрование и туннелирование) | Уровни 3-4 | Не фильтрует трафик, не обнаруживает атаки |

| Роутер/NAT | Маршрутизация и трансляция адресов между сетями | Уровень 3 (сетевой) | Не фильтрует трафик по безопасности, не предотвращает атаки |

Сценарии применения

Разные сценарии требуют разных конфигураций файрвола. Домашний ПК использует хостовый файрвол с NAT и отключением UPnP; SMB/офис — NGFW с VLAN-сегментацией и VPN с MFA; облако — Security Groups/NSG с VPC-правилами, тегами и IaC.

Домашний ПК и домашняя сеть

Применяется хостовый файрвол с NAT для трансляции адресов и отключение UPnP для предотвращения автоматического открытия портов, что снижает риски внешних атак. Минимальные правила — разрешить исходящий трафик, блокировать входящие соединения, кроме явно разрешённых. Отключите UPnP на роутере, запретите админ-панель с WAN, порт-форвардинг — только по необходимости и IP-списку.

SMB/офис

Используется NGFW с возможностью создания VLAN для сегментации сети, что изолирует сервисы и пользователей. VPN с многофакторной аутентификацией (MFA) обеспечивает защищённый удалённый доступ. Минимальные правила — разрешить трафик между VLAN по необходимости, блокировать неавторизованные подключения, разрешить VPN с MFA, фильтрация по приложениям и протоколам. Периметр NGFW, сегментация VLAN, контроль приложений, удаленный доступ по VPN с MFA.

Облако

Применяются Security Groups (SG), Network Security Groups (NSG) и VPC-правила для контроля трафика на уровне виртуальных сетей, с использованием тегов для группировки ресурсов и автоматизации через Infrastructure as Code (IaC). Минимальные правила — deny all inbound/outbound, разрешить только нужные порты и IP-адреса, управление через IaC для воспроизводимости и контроля. AWS Security Groups/Azure NSG/GCP Firewall: принцип «наименьших привилегий», теги и IaC, VPC peering с ACL. Разрешить 80/443 из 0.0.0.0/0, 22 — только из офиса/VPN; запрет прочего.

Сравнение типов файрволов

Разные типы файрволов по метрикам: производительность, видимость L3–L7, сложность администрирования, TCO/лицензии, типичные кейсы.

| Тип | Производительность | Видимость | Простота | Стоимость | Типичные кейсы |

|---|---|---|---|---|---|

| L3/L4 stateful | Высокая (до 1 Тбит/с) | Ограниченная (IP/порт) | Простая | Низкая–средняя | Базовая фильтрация, периметр |

| L7/Прокси | Средняя | Глубокая (приложения) | Сложная | Высокая | Контроль сессий, корпоративный прокси |

| NGFW | Средняя–высокая (с IPS ниже) | Очень глубокая (DPI, App-ID) | Сложная | Высокая | Корпоративный периметр, комплексная защита |

| UTM | Средняя | Средняя (комбинированная) | Средняя | Средняя | Малый и средний бизнес, «всё-в-одном» |

| Облачные ACL/SG | Высокая (масштабируемая) | Базовая (IP/порт) | Простая | Низкая | Облачные среды, VPC/подсети |

Будущее файрволов: ИИ, гибридные сетки, Zero Trust

В 2024–2025 годах Gartner впервые выпустил Magic Quadrant для Hybrid Mesh Firewall, где лидеры (Palo Alto Networks, Check Point) используют AI для ML-детекции и автогенерации политик, реализуют гибридные mesh-файрволы с интеграцией Zero Trust.

- AI-powered: Gartner 2025 определяет Hybrid Mesh Firewall как единую платформу безопасности для устройств в сети, облаке и IoT с AI, который анализирует угрозы и автоматически генерирует политики на основе приоритизации рисков (Palo Alto Networks, 2025). ML для детекции аномалий и адаптивных политик.

- Hybrid Mesh Firewall: единая политика для офиса, дата-центра и облака. Check Point признан лидером Gartner за комплексный подход к безопасности, объединяющий внутренние сети, периметр и облачные приложения с помощью Quantum Firewalls и CloudGuard, обеспечивая единую панель управления и интеграцию с Zero Trust (Check Point, Gartner MQ 2025).

- Интеграция с Zero Trust: проверка каждого соединения, непрерывная верификация. Palo Alto Networks использует AI и глубокое обучение для проактивного анализа угроз и автоматизации политик безопасности в Strata Network Security Platform, включая мониторинг IoT и crowdsourced intelligence (Palo Alto Networks, 2025).

FAQ

Нужен ли мне файрвол, если у меня уже есть антивирус?

Да, решают разные задачи; вместе закрывают больше рисков. Файрвол контролирует сетевой трафик по правилам, антивирус ищет и удаляет вредоносное ПО на устройстве — защищают от разных угроз, оба необходимы для полноценной безопасности.

Достаточно ли встроенного в ОС файрвола?

Для домашнего ПК — часто да; для офиса/облака — нужен NGFW/ACL. Встроенный в ОС файрвол (например, Windows Defender Firewall) обеспечивает базовую защиту от сетевых атак для рядового пользователя, но для корпоративных сетей или специфичных угроз требуются продвинутые решения.

Что такое DMZ?

Выделенная подсеть для публичных сервисов, ограничивает доступ к внутренним сегментам. DMZ (демилитаризованная зона) — сегмент сети, изолированный от внутренней корпоративной сети, куда выносят публичные сервисы (веб, почта) для минимизации риска при компрометации.

Может ли файрвол замедлить интернет?

Да, при включении ресурсоемких инспекций; корректируйте профили. Файрвол с функцией глубокого анализа пакетов (DPI) может увеличивать задержку сети из-за проверки содержимого каждого пакета, что критично для VoIP и онлайн-игр. В обычных условиях влияние минимально.

Нужно ли отключать файрвол для игр?

Нет; добавьте узкие правила для нужных портов/клиентов. Для игр файрвол отключать не требуется — достаточно настроить правила для игрового трафика, чтобы не блокировать нужные порты и протоколы.

Комментарии (0)

Новый комментарий

Новый комментарий отправлен на модерацию