API Gateway это единая точка входа для клиентских запросов к микросервисам. Шлюз принимает HTTP или gRPC вызовы от веб и мобильных клиентов, проверяет их, направляет к нужным сервисам, объединяет ответы и возвращает результат. Такой слой особенно важен для backend-разработчиков, архитекторов, DevOps-инженеров и тимлидов, которые отвечают за микросервисную архитектуру и ее устойчивость.

В статье разобраны базовое определение и роль API Gateway, ключевые функции, подробный путь запроса через систему, паттерны архитектуры (BFF, service mesh), примеры реализаций (включая Spring Cloud Gateway), а также практические рекомендации по внедрению и FAQ. Отдельно разобрано, что такое gateway в широком IT-контексте и чем API-шлюз отличается от сетевого, платежного и IoT-шлюза.

Что такое API Gateway (gateway): простое объяснение

API Gateway это обратный прокси, через который проходит весь внешний трафик к микросервисам. Если сформулировать по-простому, gateway в этой схеме это «шлюз» между клиентом и внутренними сервисами: он принимает входящие запросы от клиента, проверяет доступ, применяет общие правила безопасности и маршрутизации, затем передает запрос к нужному сервису и возвращает ответ обратно. Клиент взаимодействует только с gateway и не знает о внутренней структуре системы.

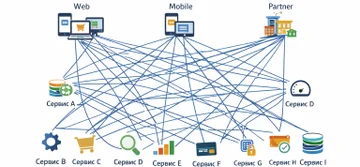

Когда возникает вопрос, что такое API Gateway, уместно помнить: это технический компонент, который концентрирует работу с API в одной точке. В микросервисной архитектуре десятки и сотни сервисов отвечают за разные функции. Без общего шлюза клиентскому приложению пришлось бы знать адреса и форматы каждого сервиса, поддерживать множество версий API, работать с разными протоколами и заниматься оркестрацией запросов. API Gateway снимает эту сложность, концентрируя управление в одном уровне: ограничивает нагрузку, защищает API, контролирует использование API внешними и внутренними потребителями, производит маршрутизацию запросов и логирует весь трафик.

Такое использование gateway для микросервисов хорошо описано в технических обзорах: «API-шлюз выполняет маршрутизацию запросов, аутентификацию, авторизацию, ограничение частоты запросов и сбор аналитических данных» — этот набор функций детально разбирается в статье компании Flant про Kubernetes Gateway API на Habr.

Ключевые функции API Gateway:

- Маршрутизация запросов к нужным сервисам по пути, методу, заголовкам, версии API.

- Аутентификация и авторизация клиентов, проверка токенов, применение политик доступа и защиты API.

- Балансировка нагрузки между экземплярами сервисов, защита от перегрузки и сглаживание пиков.

- Кэширование ответов и сокращение нагрузки на backend.

- Логирование и мониторинг входящих запросов, метрик, ошибок и трассировок.

Для сверки терминологии удобно опираться на официальные определения. Документация Amazon описывает Amazon API Gateway как «полностью управляемый сервис для создания, публикации, обслуживания, мониторинга и обеспечения безопасности API в любых масштабах» и перечисляет задачи управления трафиком, поддержки CORS, авторизации, регулирования количества запросов и мониторинга как базовые функции шлюза.

Зачем нужен API Gateway: проблема микросервисной архитектуры

Сложности для клиентских приложений

Без API Gateway каждое клиентское приложение взаимодействует с каждым микросервисом напрямую. Это создает целый набор проблем:

- множество конечных точек и адресов;

- разные форматы и протоколы API;

- разные версии и контрактные договоренности;

- оркестрация цепочек запросов на стороне клиента.

Браузер, мобильное приложение и интеграционный партнер в такой схеме открывают соединения сразу с десятками сервисов. Адрес каждого сервиса приходится хранить и обновлять во всех клиентах. При изменении пути запроса или версии API команды выпускают новые версии приложений и ждут, пока пользователи обновятся.

Разные сервисы отдают данные в разных форматах и версиях API: где-то REST, где-то gRPC или даже старая SOAP-служба. Клиентскому коду приходится поддерживать набор адаптеров, обрабатывать разные схемы ошибок и статусы, работать с отдельными запросами к каждому сервису, выполнять последовательности вызовов: сначала каталог, потом корзину, затем платежи и доставку.

Так возникает эффект «болтливого клиента»: большое количество сетевых вызовов, высокая связность, сложный для поддержки клиентский код. При росте числа микросервисов такие системы становятся хрупкими и дорогими в сопровождении.

Проблемы безопасности и управления

В архитектуре без gateway каждый микросервис сам реализует аутентификацию, авторизацию, ограничение доступа, аудит, троттлинг и обработку ошибок. Это ведет к:

- дублированию логики аутентификации и проверки прав в каждом сервисе;

- отсутствию единых политик безопасности и согласованных настроек;

- сложности внедрения rate limiting и защиты от DDoS;

- фрагментированному мониторингу и аудиту.

Одна команда использует JWT, другая сессионные токены, третья простые API-ключи. Правила доступа размазаны по коду десятка сервисов. В таких условиях соблюдение регуляторных требований (GDPR, PCI DSS и аналогичных норм) превращается в тяжелый проект: для корректного аудита, изоляции и шифрования данных нужен общий слой, через который проходит весь поток запросов и ответов.

API Gateway решает эту проблему централизованно: логика проверки токенов и прав доступа, ограничения частоты запросов, сбор аудит-логов и метрик оказываются в одном месте. Это упрощает контроль доступа, облегчает защиту API и снижает суммарную площадь атаки.

Сравнение архитектуры с API Gateway и без него:

| Проблема | Без API Gateway | С API Gateway |

|---|---|---|

| Аутентификация | Каждая команда реализует по-своему, дублирование кода | Централизованная проверка токенов и учетных данных |

| Авторизация | Несогласованные правила в разных сервисах | Единые политики доступа на уровне шлюза |

| Rate limiting | Локальные попытки, нет общей картины нагрузки | Общий контроль частоты запросов, защита от перегрузки и злоупотреблений |

| Мониторинг и аудит | Разрозненные логи и метрики по сервисам | Централизованное логирование запросов и ошибок |

«API-шлюз рекомендуется использовать для унификации интерфейсов и централизации кросс-функциональной логики, такой как аутентификация, логирование и управление трафиком» — эта мысль регулярно встречается в архитектурных рекомендациях ведущих поставщиков облачных платформ, в том числе в материалах Azure Architecture Center по шаблонам устойчивости.

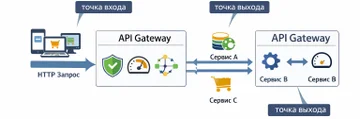

Роль API Gateway в системе: путь от клиента к API и сервисам

API Gateway выступает центральной точкой входа и выхода трафика в микросервисной системе. Вся внешняя активность проходит по цепочке: от клиента в gateway, из gateway к внутренним сервисам на серверной стороне, затем ответы возвращаются обратно через точку выхода шлюза к клиенту. Так gateway управляет потоком запросов к API и концентрирует контроль в одном месте.

В архитектуре это выглядит так: клиентское приложение отправляет запрос к единому endpoint. В системе этот endpoint резолвится на кластер gateway. Шлюз принимает поток входящих запросов, проводит первичную проверку (аутентификация, авторизация, rate limiting), выбирает маршрут и передает запрос к нужным сервисам. Ответы из сервисов собираются, при необходимости агрегируются и возвращаются клиенту.

Путь запроса через систему обычно укладывается в такие шаги:

- Клиент отправляет запрос к единой точке входа API Gateway.

- Gateway принимает трафик и проверяет учетные данные, токены, подписи.

- Шлюз выполняет маршрутизацию запроса к нужному сервису или набору сервисов на стороне backend, то есть на сервер.

- При сложных сценариях gateway вызывает несколько сервисов и объединяет их ответы.

- На выходе формируется итоговый ответ и возвращается клиенту как единая точка выхода.

Как API Gateway обрабатывает входящие запросы и выполняет маршрутизацию

API Gateway обрабатывает все входящие запросы по четкому алгоритму. Шлюз управляет обработкой запросов, маршрутизацией и передачей запросов к внутренним сервисам по набору правил.

Последовательность шагов обычно такова:

- Прием входящего запроса в gateway.

Шлюз принимает HTTP или gRPC запрос на своем публичном адресе. На этом этапе фиксируются базовые атрибуты: адрес клиента, путь, метод, заголовки, размер тела запроса. Для анализа нагрузки часто используется статистика входящих запросов по endpoint-ам и методам. - Анализ пути запроса, метода и заголовков.

Gateway сравнивает путь запроса с набором шаблонов маршрутов, учитывает HTTP-метод и может смотреть на специальные заголовки, вродеX-API-VersionилиX-Tenant-Id. - Сопоставление с правилами маршрутизации.

Для каждого маршрута задан набор предикатов: путь, метод, заголовки, хост. Шлюз выбирает маршрут, который подходит под текущий запрос. Если правила не найдены, формируется ответ об ошибке (обычно 404 или 403). Так реализуется управляемая маршрутизация запросов к API. - Применение фильтров и проверок.

До передачи запроса в backend gateway выполняет фильтры: проверяет токены, проводит валидацию заголовков и тела, считает лимиты количества запросов, логирует ключевые поля. - Передача запроса к целевому сервису.

После успешных проверок запрос перенаправляется к целевому сервису. На этом этапе запускается балансировка нагрузки между экземплярами сервиса на серверной стороне. - Получение ответа и постобработка.

Шлюз получает ответ, может применить постфильтры: добавить или изменить заголовки, зашифровать или сжать тело, записать метрики и логи. - Возврат ответа клиенту.

Готовый ответ отправляется назад клиенту через ту же точку. Клиент воспринимает систему как единый API, хотя внутри работало несколько сервисов.

Обработка запросов и тела запроса в API Gateway

Внутри gateway работает система фильтров, которые управляют заголовками, телом запросов и ответов. Предварительные фильтры обрабатывают запрос до передачи сервису, постфильтры работают с ответом. По сути gateway занимается обработкой запросов на прикладном уровне перед тем, как передать их к API внутренних сервисов.

Обычно шлюз выполняет такие операции с запросами:

- логирует ключевые поля запроса и ответа для аудита и мониторинга, включая метод, путь, статус и время обработки;

- валидирует запрос и тело (формат JSON, обязательные поля, ограничения размера), чтобы отсечь некорректное использование API;

- переписывает или добавляет заголовки, например технические

X-Request-IdилиX-User-Role; - выполняет аутентификацию и авторизацию на основе токенов в заголовках;

- модифицирует тело запроса перед передачей сервису, чтобы привести его к нужному формату;

- при необходимости применяет шифрование или дешифрование содержимого.

Распространенные операции обработки запросов в API Gateway:

| Тип операции | Описание | Пример использования |

|---|---|---|

| Логирование | Запись информации о запросах и ответах | Аудит-лог всех входящих запросов с IP и временем |

| Валидация запросов | Проверка структуры тела и обязательных полей | Отклонение запросов с некорректным JSON |

| Переписывание заголовков | Изменение или добавление HTTP-заголовков | Добавление заголовка X-Request-Id для трассировки |

| Аутентификация и авторизация | Проверка токенов и прав доступа | Верификация JWT и передача роли пользователя в сервис |

| Модификация тела запроса | Преобразование формата данных | Оборачивание ответа сервиса в единый контракт REST API |

| Шифрование и дешифрование | Обработка конфиденциальных данных | Расшифровка токена по закрытому ключу шлюза |

Маршрутизация по путям и версиям API в gateway

API Gateway управляет версиями API и разными путями запросов с помощью набора маршрутов. Каждый маршрут привязывается к определенному пути и, при необходимости, к заголовку версии. Так gateway контролирует пути запроса и версию API, к которой идет трафик.

Пример типовой конфигурации: запросы на /api/v1/orders направляются к старой реализации сервиса заказов, а /api/v2/orders — к новой. Параллельная поддержка версий API позволяет плавно переводить клиентов на новую схему данных без жесткого обрыва legacy-кода. Дополнительно маршрут может зависеть от заголовка X-API-Version, чтобы управлять версиями без изменения URL.

Переход между версиями API часто сочетается с стратегиями развертывания blue-green или canary. Часть трафика приходит на новую версию, система собирает метрики и при стабильной работе увеличивает долю запросов.

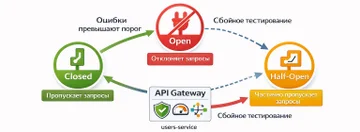

Как API Gateway обрабатывает сбои API и ошибки сервисов

API Gateway концентрирует обработку сбоев и ошибок сервисов. При сбое API конкретного сервиса клиент получает единый формат ошибки, даже если разные компоненты внутри падают по разным причинам. Шлюз отвечает за устойчивость системы и защиту от каскадных отказов.

- Основные стратегии устойчивости, которые применяет gateway:

- повтор запросов (ретраи) с экспоненциальными паузами;

- circuit breaker: временное «размыкание цепи» при массовых ошибках и таймаутах;

- fallback-ответы и дефолтные данные, если сервис недоступен;

- переключение на резервный маршрут или зеркальный сервис;

- подробное логирование ошибок и алертинг для команды.

Подробно паттерн circuit breaker описан в разделе Microsoft Azure Architecture Center, где приведены состояния, пороги сбоев и примеры реализации на базе библиотек устойчивости. Отдельные API-шлюзы, такие как Apache APISIX, включают встроенные плагины api-breaker, которые реализуют такой паттерн по готовым правилам.

Ключевые функции и задачи API Gateway

API Gateway объединяет в себе несколько крупных классов инфраструктурных задач. Это не просто сетевой gateway, а слой управления трафиком, безопасностью, производительностью и наблюдаемостью на уровне API.

Маршрутизация запросов (Request Routing)

Шлюз направляет запросы по разным маршрутам:

- по пути, например

/users/**к одному сервису,/orders/**к другому; - по HTTP-методу, разделяя чтение и модификацию;

- по заголовкам, включая версию API или идентификатор арендатора;

- по пользователю или тенанту, чтобы разделять клиентов по кластерам.

Иногда маршрутизация становится «умной»: часть трафика отправляется на новую версию сервиса в рамках A/B-теста или canary-развертывания. Так gateway помогает проводить эксперименты, не меняя код клиентских приложений.

Аутентификация и авторизация (Authentication & Authorization)

Gateway интегрируется с OAuth2 и OpenID Connect, проверяет JWT-токены и API-ключи, общается с внешним identity-провайдером или внутренней системой. Все правила доступа к API описываются на уровне шлюза, а микросервисы получают уже проверенный контекст пользователя и не хранят у себя сложную логику авторизации.

Балансировка нагрузки (Load Balancing)

Шлюз распределяет запросы между несколькими экземплярами сервисов по алгоритмам round-robin, least connections, weighted round-robin и другим схемам. Такой балансировщик работает на уровне HTTP, учитывает не только адреса, но и специфику API, а также состояния отдельных экземпляров.

Кэширование ответов (Caching)

API Gateway хранит результаты часто вызываемых публичных запросов: курсы валют, списки товаров, настройки витрин, метаданные. Это уменьшает нагрузку на backend и ускоряет ответы. В сочетании с TTL и стратегиями инвалидации кэш помогает выдерживать пики трафика и повышает устойчивость при коротких сбоях сервисов.

Мониторинг, логирование и трассировка

Через gateway проходят все запросы, поэтому он становится удобной точкой для централизованного мониторинга. Шлюз собирает метрики (RPS, задержка, процент ошибок), записывает логи запросов и ошибок и передает трассировки в системы наблюдаемости, такие как Prometheus, Grafana, ELK-стек и инструменты распределенной трассировки Zipkin или Jaeger.

Агрегация API (API Composition/Aggregation)

Один запрос к шлюзу часто инициирует несколько запросов к микросервисам. Gateway объединяет результаты и возвращает агрегированный ответ. Мобильные клиенты особенно выигрывают от такого подхода: меньше сетевых запросов, меньше задержка и расход трафика. Этот паттерн часто рассматривают как часть BFF-подхода.

Основные функции API Gateway и их назначение:

| Функция | Описание | Кому полезно |

|---|---|---|

| Маршрутизация запросов | Направление запросов к нужным сервисам по пути, методу, заголовкам | Backend-разработчикам и архитекторам |

| Балансировка нагрузки | Распределение запросов между экземплярами сервисов | DevOps и SRE |

| Аутентификация и авторизация | Проверка пользователей, токенов и прав доступа | Командам безопасности |

| Валидация запросов | Проверка структуры данных и параметров | Разработчикам API |

| Агрегация данных | Объединение ответов нескольких сервисов в один | Командам мобильных и веб-клиентов |

| Преобразование протоколов | Конвертация REST, gRPC, SOAP и других форматов | Архитекторам интеграций |

| Кэширование | Сохранение ответов для ускорения повторных запросов | Командам инфраструктуры |

| Rate limiting | Ограничение частоты запросов и квот по API-ключам | Командам безопасности и продукт-менеджерам |

| Логирование и мониторинг | Централизованный сбор логов, метрик и трассировок | DevOps и SRE |

| Управление версиями API | Поддержка параллельных версий и плавных обновлений | Архитекторам и владельцам продуктов |

Ограничение количества и частоты запросов в API Gateway и защита API

Rate limiting это механизм контроля количества и частоты запросов к API от одного клиента, токена, ключа или IP за заданный период. Gateway устанавливает лимиты и при превышении возвращает, как правило, код 429 с указанием политики. Ограничение запросов на уровне шлюза защищает API от перегрузки и злоупотреблений.

Такие ограничения решают сразу несколько задач защиты API:

- предотвращают перегрузку backend-сервисов при всплесках трафика;

- ограничивают brute-force атаки и массовые попытки подбора учетных данных;

- защищают от DDoS и агрессивных ботов;

- позволяют разделять тарифные планы и квоты;

- помогают управлять лимитами использования API для партнеров.

Типичные сценарии применения ограничения запросов:

- лимит количества запросов в секунду или минуту для одного клиента;

- дневные и месячные квоты по API-ключу или учетной записи;

- отдельные лимиты для бесплатных и премиальных клиентов;

- блокировка или замедление запросов от подозрительных источников;

- защита внутренних сервисов от «шумных соседей» в мультиарендной среде;

- плавное поведение при превышении: возврат 429 и указание времени, когда запрос стоит повторить;

- управление частоты запросов к чувствительным endpoint-ам, таким как аутентификация и платёжные операции.

Практические рекомендации по защите API, включая rate limiting, хорошо собраны в документе OWASP API Security Top 10 2023. В этом списке описаны критические риски API и методы их снижения, включая ограничение частоты запросов, строгую авторизацию и защиту от избыточного раскрытия данных.

API Gateway vs. Reverse Proxy vs. Load Balancer: в чем разница?

API Gateway, reverse proxy и балансировщик нагрузки все работают с сетевым трафиком, но решают разные задачи на разных уровнях.

Кратко различия таковы:

- Load Balancer распределяет трафик между серверами, чтобы избежать перегрузки. Работает на L4 (TCP/UDP) или L7 (HTTP/HTTPS). Основной фокус на равномерном распределении нагрузки и высокой доступности.

- Reverse Proxy выступает посредником между клиентом и сервером на уровне HTTP. Прячет реальные адреса серверов, выполняет базовую маршрутизацию по URL, кэширует статический контент, завершает SSL.

- API Gateway управляет именно API: знает доменную логику, схемы запросов, версии API, выполняет аутентификацию, авторизацию, rate limiting, агрегацию и протокольные преобразования.

Сравнение API Gateway, reverse proxy и load balancer:

| Характеристика | API Gateway | Reverse Proxy | Load Balancer |

|---|---|---|---|

| Основное назначение | Управление API, единая точка входа к микросервисам | Посредник между клиентом и серверами | Распределение трафика между серверами |

| Уровень | L7 (HTTP/gRPC, понимание API) | L7 (HTTP/HTTPS) | L4/L7 (TCP/UDP, HTTP) |

| Глубина логики | Высокая: маршрутизация по API, версии, пользователям | Средняя: URL-переписывание, кэш, статический контент | Низкая: алгоритмы распределения нагрузки |

| Безопасность | OAuth2, JWT, API-ключи, rate limiting, WAF-интеграция | SSL-терминация, базовая фильтрация | Обычно только SSL-терминация и health-checks |

| Кэширование | Ответов API | Статического контента | Обычно нет |

| Область применения | Микросервисы, публичные API, интеграционные платформы | Веб-сайты, простые API, кэширование контента | Высоконагруженные кластеры, серверные фермы |

Для отдельной проработки тем reverse proxy и балансировщиков нагрузки разумно использовать самостоятельные материалы, чтобы не смешивать уровень API-логики и сетевой инфраструктуры.

Примеры популярных API Gateway и варианты их использования

Сегодня существует много реализаций API Gateway: от библиотек в рамках фреймворков до полноценных продуктов, self-hosted решений и управляемых облачных сервисов.

Spring Cloud Gateway: реализация API Gateway в экосистеме Spring

Spring Cloud Gateway это реактивный API-шлюз на базе Spring WebFlux и Netty. Он занимает место входной точки в микросервисной архитектуре на Spring: принимает HTTP-запросы, маршрутизирует к сервисам, применяет фильтры, интегрируется с Spring Security и системами обнаружения сервисов. Для Java-экосистемы это один из самых распространенных вариантов реализации gateway api.

Ключевые возможности Spring Cloud Gateway:

- конфигурация маршрутов в

application.ymlили через Java DSL; - фирменные предикаты (path, method, header и другие) для выбора маршрута;

- фильтры до и после вызова сервиса для модификации запросов и ответов;

- интеграция с Spring Cloud Discovery (Eureka), Config Server;

- поддержка rate limiting и управления версиями API;

- встроенная наблюдаемость через метрики и трассировки.

Типичный фрагмент конфигурации маршрутов выглядит так:

spring:cloud:gateway:routes:- id: orders-v1uri: http://orders-v1:8081predicates:- Path=/api/v1/orders/**- id: orders-v2uri: http://orders-v2:8082predicates:- Path=/api/v2/orders/**filters:- AddRequestHeader=X-API-Version, v2В этой схеме один экземпляр Spring Cloud Gateway принимает запросы от клиентов, использует Eureka для поиска адресов сервисов, Spring Security для аутентификации и Spring Boot Actuator с Prometheus и Zipkin для метрик и трассировок.

Полное руководство по Spring Cloud Gateway, включая перечень предикатов и фильтров, собраны в официальной документации проекта Spring Cloud Gateway на сайте Spring.

Другие решения: Kong, NGINX, Amazon API Gateway и др.

Помимо Spring Cloud Gateway активно используются:

- Kong Gateway. Open-source решение на базе NGINX и OpenResty с богатой экосистемой Lua-плагинов. Поддерживает аутентификацию, rate limiting, трансформацию запросов, интеграцию с Kubernetes и облаками. Подходит для on-prem и гибридных сценариев.

- NGINX в роли API Gateway. Высокопроизводительный reverse proxy, который часто используют как легкий API-шлюз: маршрутизация, балансировка нагрузки, кэширование, базовая безопасность. На основе NGINX строятся и специализированные продукты для управления API.

- Amazon API Gateway. Управляемый сервис AWS для публикации и защиты API. Закрывает задачи аутентификации, управления трафиком, интеграции с Lambda и другими сервисами AWS, собирает метрики в CloudWatch.

- Apigee. Платформа Google Cloud для корпоративного управления API с упором на аналитику, монетизацию, безопасность и жизненный цикл API.

- Traefik, Istio Gateway и другие K8s-native решения. Эти компоненты ориентированы на Kubernetes-кластеры, динамическую конфигурацию и интеграцию с service mesh.

Популярные реализации API Gateway:

| Решение | Тип | Ядро / стек | Основные особенности |

|---|---|---|---|

| Kong Gateway | Self-hosted / SaaS | NGINX, OpenResty, Lua | Плагины, Kubernetes, высокая производительность |

| Spring Cloud Gateway | Self-hosted | Java, Spring WebFlux | Интеграция с Spring Cloud, реактивная модель |

| NGINX | Self-hosted | NGINX engine | Reverse proxy, балансировка, кэширование |

| Amazon API Gateway | Managed | AWS-инфраструктура | Автомасштабирование, интеграция с AWS Lambda и IAM |

| Apigee | Managed / Hybrid | Google Cloud | Аналитика, монетизация, корпоративные сценарии |

Документация каждого продукта детально описывает конфигурацию маршрутов, фильтров и политик безопасности, а также содержит практические примеры развертывания.

Архитектурные паттерны с использованием API Gateway

API Gateway вписывается в несколько архитектурных паттернов. Важно понимать, где роль шлюза общая, а где к нему добавляются специализированные компоненты.

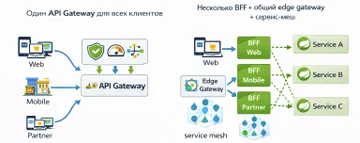

API Gateway vs BFF (Backend for Frontend)

Классический API Gateway обслуживает все клиенты через один и тот же слой. Это удобно, когда объем данных и формат ответов одинаковы для мобильного и веб-клиента. Однако в реальности мобильному приложению часто нужна укороченная версия данных и меньше запросов, а веб-клиенту полный набор полей.

Паттерн Backend for Frontend (BFF) вводит отдельный backend для каждого типа клиента: BFF для web, BFF для mobile, BFF для партнерских интеграций. Эти BFF адаптируют ответы под конкретный интерфейс, а общий edge gateway отвечает за безопасность и первичную маршрутизацию.

Сценарий: внешний edge gateway принимает запросы, выполняет аутентификацию, rate limiting и базовую маршрутизацию до набора BFF. Далее BFF-уровень агрегирует данные из микросервисов и выдает ответы в формате, удобном для конкретного клиента.

API Gateway и сервис-меш

Service mesh, такой как Istio, управляет внутренним трафиком между микросервисами. Он работает через sidecar-прокси, автоматизирует балансировку, ретраи, circuit breaker, mTLS и сбор метрик. Gateway в этой схеме выступает edge-компонентом: принимает внешний трафик и передает его в mesh.

Таким образом, API Gateway обслуживает внешний контур: клиенты, аутентификация, externe API, а mesh отвечает за внутренние связи сервисов. Вместе они дают многоуровневый контроль трафика и безопасности.

Архитектурный паттерн BFF подробно описан в материалах Мартина Фаулера и Сэма Ньюмана. В этих работах подчеркивается, что каждая команда фронтенда должна владеть своим BFF и отделять его от общего слоя безопасности и маршрутизации.

Преимущества и недостатки использования API Gateway

Плюсы

API Gateway дает системе ряд ощутимых преимуществ:

- централизация безопасности и общих правил доступа к API;

- упрощение клиентских приложений за счет единой точки входа и агрегированных ответов;

- единый мониторинг, логирование и аудит запросов;

- удобное управление версиями API и плавные обновления;

- гибкая маршрутизация, поддержка A/B-тестов и canary-развертываний.

Минусы

Наряду с плюсами появляются и риски:

- дополнительная точка отказа: при сбое gateway система становится недоступной;

- усложнение инфраструктуры и рост числа компонентов;

- возможное увеличение задержки ответа за счет дополнительного хопа;

- потребность в отдельной экспертизе и поддержке команды;

- риск превращения gateway в «бог-компонент», если в него переносят бизнес-логику.

Преимущества и недостатки использования API Gateway:

| Преимущества | Недостатки |

|---|---|

| Единая точка входа, простота для клиентов | Единая точка отказа без отказоустойчивой конфигурации |

| Централизованная безопасность и rate limiting | Увеличение задержки при сложных фильтрах и агрегации |

| Агрегация данных и сокращение числа запросов | Рост сложности настройки и мониторинга инфраструктуры |

| Кэширование и снижение нагрузки на backend | Дополнительные расходы на ресурсы и поддержку |

| Единый мониторинг, логирование и трассировка | Риск переноса бизнес-логики в gateway и потери модульности |

Один из практических кейсов крупных финансовых организаций показывает, что без централизованного gateway контроль устаревших endpoint-ов API становится сложным. Исследование платформ управления API фиксирует случаи, когда более трети клиентов продолжали вызывать формально выведенные из эксплуатации эндпоинты, что подчеркивает важность централизованного слоя маршрутизации и мониторинга.

Практические рекомендации по внедрению API Gateway

Поэтапный подход к внедрению API Gateway снижает риски и позволяет постепенно перевести систему на новую архитектуру.

Основные шаги:

- Анализ требований.

Оценить текущие API и микросервисы, типы клиентов, объем трафика, требования к безопасности и отказоустойчивости. Полезно заранее продумать, какие API критичны и какие сценарии деградации допустимы. - Выбор решения.

Определить, подходит ли self-hosted шлюз (Kong, NGINX, Spring Cloud Gateway и другие) или управляемый сервис (Amazon API Gateway, Apigee). Учитывать стек технологий, облако и регуляторные требования, в том числе к хранению логов и тел запросов. - Проектирование маршрутов и политик.

Спроектировать карту маршрутов: какие пути, методы и версии API существуют, какие политики безопасности и лимитов действуют, какие сценарии агрегации нужны. Разделить правила по доменам, чтобы избежать хаотичного роста конфигурации. - Интеграция с CI/CD.

Внести конфигурацию gateway в инфраструктуру как код, подключить к конвейерам сборки и развертывания, чтобы изменения в маршрутах и политиках проходили через ревью и тесты. Это снижает риск ошибок в настройках защиты API. - Наблюдаемость.

Настроить метрики, логи и трассировки. Подключить Prometheus, Grafana, ELK, Zipkin или Jaeger, чтобы иметь прозрачную картину состояния шлюза и сервисов. Следить за латентностью, ошибками и распределением трафика. - Постепенная миграция.

Переводить трафик на gateway поэтапно: сначала некритичные сервисы, затем основные. При необходимости использовать shadow-трафик и параллельное развертывание (blue-green, canary). Это снижает риск сбоев API при переключении.

В интеграционных проектах корпоративного уровня системные интеграторы, такие как Kvantech, часто включают API-шлюзы в базовый стек решений наряду с сетевыми устройствами и серверными компонентами, чтобы обеспечить контролируемый вход в распределенную систему и единые правила доступа.

Лучшие практики использования API Gateway:

- не переносить бизнес-логику в gateway, оставлять ее в микросервисах;

- обязательно включать rate limiting и базовую защиту от перегрузки;

- использовать кэширование для часто запрашиваемых публичных ресурсов;

- обеспечивать полную наблюдаемость: метрики, логи и трассировки;

- применять паттерны устойчивости: circuit breaker, retry, таймауты.

FAQ: Часто задаваемые вопросы об API Gateway

Краткий раздел ответов на частые вопросы разработчиков и архитекторов.

API Gateway это микросервис?

API Gateway это отдельный сервис в составе системы, но его роль инфраструктурная. Он имеет собственный код, конфигурацию, деплой и масштабирование, как и любой микросервис. При этом он не несет бизнес-функции домена, а отвечает за маршрутизацию, безопасность, ограничение трафика и наблюдаемость.

Можно ли обойтись без API Gateway?

Без gateway удобно жить только в случае компактной монолитной системы или небольшого набора сервисов, где клиенты взаимодействуют с одним backend. Как только архитектура уходит в сторону десятков микросервисов и публичного API, отсутствие общего шлюза приводит к хаосу с адресами, форматами и безопасностью. На этапе роста архитектуры проще сразу закладывать gateway в проект.

Сколько времени API Gateway добавляет к задержке ответа?

Gateway добавляет дополнительный сетевой хоп и время на фильтры. В хорошо настроенной системе это единицы миллисекунд, которые компенсируются более эффективным кэшированием, балансировкой и агрегацией. Основные способы уменьшить задержку: кэш ответов, сжатие содержимого, разумный набор фильтров, развертывание шлюза близко к сервисам в одной зоне доступности.

Можно ли использовать несколько API Gateway?

В больших организациях часто применяется несколько gateway. В одной системе встречается внешний edge gateway для интернета, отдельные внутренние шлюзы для разных доменов и BFF-слой для конкретных клиентов. Важно документировать маршруты и границы ответственности, чтобы архитектура оставалась прозрачной.

Чем API Gateway отличается от WAF?

WAF анализирует HTTP-трафик с точки зрения типовых атак (SQL-инъекции, XSS и другие из списка OWASP Top 10) и блокирует вредоносные запросы. API Gateway управляет API-трафиком, знает о схемах запросов, версиях и бизнес-контрактах. В современной архитектуре WAF и API Gateway дополняют друг друга: WAF фильтрует вредоносный трафик, шлюз управляет API-уровнем логики и лимитами.

Чем API Gateway отличается от других видов gateway в IT

Термин gateway в IT употребляется не только для API-шлюзов. В сетевых технологиях, телекоме и платёжных системах слово «шлюз» описывает разные сущности.

Сетевой шлюз (network gateway) это узел, который связывает две сети с разными протоколами. В глоссарии Minicom такой шлюз определяется как «сетевое устройство, которое служит в качестве точки соединения между двумя или более сетями, часто использующих разные протоколы передачи данных», выполняющее преобразование данных и маршрутизацию трафика.

Платежный шлюз (payment gateway) обеспечивает безопасную обработку транзакций между интернет-магазином, банком и платежной системой. IoT-шлюз концентрирует данные с множества устройств, выполняет предобработку и передает агрегированные данные дальше. Security gateway отвечает за фильтрацию и контроль доступа к сети и веб-ресурсам.

API Gateway vs Network Gateway, Payment Gateway и др.

Краткие определения других типов gateway:

- Network Gateway. Сетевой шлюз, который соединяет локальную сеть с внешней, преобразует протоколы, маршрутизирует пакеты и может выполнять функции firewall и VPN.

- Payment Gateway. Компонент платёжной инфраструктуры, который принимает данные карт, шифрует их и передает в банк и платёжные системы, обеспечивая безопасность транзакций.

- IoT Gateway. Устройство или программный компонент на границе сети датчиков, который собирает, фильтрует и агрегирует телеметрию, затем отправляет ее в облако или центр обработки.

- Security Gateway. Шлюз безопасности, который контролирует веб-доступ, расшифровывает трафик, проверяет его на угрозы и применяет политики безопасности.

API Gateway отличается от этих сущностей тем, что работает на уровне HTTP API или gRPC, фокусируется на маршрутизации и защите вызовов приложений, а не на общем сетевом трафике или платежных протоколах. В терминах определения gateway это программный шлюз прикладного уровня, а не сетевое устройство.

Разные значения термина gateway в IT:

| Термин | Область | Краткое назначение |

|---|---|---|

| API Gateway | Микросервисы, веб-API | Единая точка входа для API: маршрутизация, безопасность, лимиты |

| Network Gateway | Сетевые коммуникации | Соединение сетей, преобразование протоколов, маршрутизация трафика |

| Payment Gateway | Финтех, платежи | Обработка и безопасная передача платежных транзакций |

| IoT Gateway | Интернет вещей | Сбор и предобработка данных от устройств перед отправкой в центр |

Заключение

API Gateway выполняет роль центральной точки входа в микросервисную систему. Он принимает все внешние запросы, проверяет их, распределяет по сервисам, агрегирует ответы и берет на себя инфраструктурные задачи: безопасность, ограничения трафика, кэширование, мониторинг и трассировку.

Ключевые функции шлюза включают маршрутизацию запросов, аутентификацию и авторизацию, балансировку нагрузки, кэширование и агрегацию API. На уровне архитектурных паттернов gateway участвует в классической схеме единого входа, а также сочетается с BFF и service mesh, формируя многоуровневую структуру управления трафиком.

Для разработчиков следующий шаг очевиден: взять одно из доступных решений (например, Spring Cloud Gateway, Kong или NGINX), настроить несколько маршрутов и фильтров и проверить путь реального запроса через gateway. Архитекторам стоит оценить количество сервисов, требования к безопасности и масштабируемости, затем принять решение о внедрении шлюза и его роли в общей архитектуре.

Комментарии (0)

Новый комментарий

Новый комментарий отправлен на модерацию