Сегментация сети— разделение одной большой сети на несколько логических или физических частей. Эти части называют сегментами или зонами. Между сегментами действуют понятные правила: кто к кому обращается, по каким протоколам и через какие точки контроля трафика.

Сегментации сети добиваются разными средствами. Для сегментации без полной перестройки инфраструктуры используют логические методы: VLAN, IP-подсети, виртуальные маршрутизаторы, межсетевые экраны и списки контроля доступа. В физическом варианте разделения сети применяют отдельные коммутаторы, маршрутизаторы и кабельную инфраструктуру. В обоих случаях цель одна: разделение сети на управляемые логические части и контроль трафика в сети.

Сегменты выделяют по ролям: пользователи, администраторы, гости, подрядчики. По типам трафика: управление, производственный, офисный, доступ в интернет. По критичности: сегменты с персональными данными, платёжными системами, КИИ, менее критичные офисные подсети. По средам: офисная корпоративная сеть, серверные зоны, облачные VPC и контейнерные кластеры.

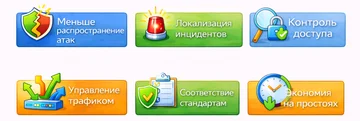

Типичные задачи сегментации сети:

- Повышение безопасности и защита от атак внутри периметра.

- Управление трафиком: приоритет для критичных сервисов, QoS между сегментами, разгрузка магистралей.

- Повышение надёжности: локализация отказов внутри сегмента и уменьшение зоны влияния инцидента.

- Соответствие требованиям регуляторов и стандартов по защите данных и сегментации контуров.

Какие части сети в корпоративной сети нужно сегментировать

Выделять абстрактные «сегменты» мало. На практике важно понять, какие именно части сети в корпоративной сети требуют отдельной зоны безопасности и своих правил доступа и фильтрации.

Рекомендуемые части сети:

- Офисные подсети пользователей. Офисы имеет смысл дробить по отделам или этажам: бухгалтерия, разработка, кол-центр. Это уменьшает площадь атаки и ограничивает доступ к чувствительным данным внутри корпоративной сети, упрощает управление трафиком и разграничение прав.

- Гостевой Wi-Fi. Гостевая беспроводная сеть выделяется в отдельную подсеть с доступом только в интернет. Это блокирует попытки получить доступ к файловым серверам и внутренним системам из смартфона посетителя или устройства подрядчика.

- Подсети принтеров и IoT-устройств. МФУ, камеры, системы «умного» офиса часто содержат уязвимости. Выделенный сегмент не даёт использовать такие устройства как прыжковую точку к критичным активам и снижает риск несанкционированного доступа к внутренним ресурсам.

- Серверный сегмент. Серверы приложений и серверы баз данных работают в отдельной части сети с более жёсткими правилами доступа. Пользовательские рабочие станции не обращаются напрямую к базам, трафик между сегментами проходит через фильтрацию.

- DMZ и внешние веб-сервисы. Публичные веб-сайты, почтовые шлюзы и API-шлюзы выносятся в демилитаризованную зону. Внутренние системы видны из DMZ только по строго необходимым портам и протоколам, что уменьшает поверхность атаки.

- Административные и ИБ-подсети. Подсети администраторов, систем управления, SIEM и средств ИБ изолируются от пользовательских зон и от DMZ. Это снижает риск захвата средств администрирования и критичных систем безопасности.

- Производственный и OT-сегмент. Сети технологического оборудования, АСУ ТП и КИИ физически и логически отделяют от IT-сети офиса. Между ними действует минимальный набор согласованных интерфейсов, часто через специальные шлюзы и системы безопасности.

Преимущества сегментации

Преимущества сегментации не ограничиваются кибербезопасностью. Грамотное разделение сети улучшает управление трафиком, повышает устойчивость и упрощает работу с регуляторами.

Ключевые преимущества сегментации:

- Снижение риска распространения атак. Вредоносный код или эксплойт, попавший на один хост, упирается в границы сегмента. Трафик между сегментами контролируют ACL и межсетевые экраны, что сокращает площадь lateral movement и повышает безопасность сети. Verizon DBIR отмечает, что изолированные сегменты уменьшают число затронутых систем при инцидентах.

- Локализация инцидентов и ограничение ущерба. Инцидент в гостевом Wi-Fi, в подсети принтеров или в одной производственной зоне не выводит из строя всю корпоративную сеть. Время обнаружения и восстановления сокращается, так как зону поиска определяет сам сегмент, где зафиксировано отклонение.

- Улучшение безопасности сети. Явные зоны безопасности и чёткая политика доступа не дают собирать трафик по всей сети, усложняют разведку и подготовку атаки. NIST SP 800-207 относит сегментацию и микросегментацию к ключевым инструментам Zero Trust-архитектуры (NIST, «Zero Trust Architecture»).

- Управление трафиком и QoS. Критичные сервисы получают приоритет и гарантированную полосу в своих сегментах. Меньше широковещательного шума, проще анализировать и оптимизировать трафик между сегментами, проще внедрять QoS-политику.

- Снижение риска несанкционированного доступа. Доступ к сегментам с платёжными системами, персональными данными или системами управления имеет ограниченный круг ролей. Ошибка одного пользователя не даёт прямой проход в критичные зоны, а контроль доступа становится прозрачным.

- Соответствие стандартам и требованиям регуляторов. PCI DSS, отраслевые рекомендации и российские приказы по защите КИИ требуют изоляции контуров и систем разного класса. Сегментация сети упорядочивает эту изоляцию и делает аудит прозрачным, упрощает проверку на соответствие политикой безопасности.

Виды и уровни сегментации сети

У сетевой сегментации несколько уровней. Они дополняют друг друга: физический, логический, микросегментация и зональная модель по ролям и рискам.

Физическая сегментация

Физическая сегментация сети опирается на отдельное оборудование и кабели. Для разных зон используют свои коммутаторы, маршрутизаторы, иногда даже отдельные стойки и линии связи. Так выделяют, например, платёжный контур, сеть АСУ ТП или закрытый контур управления.

Плюсы физической сегментации:

- высокая степень изоляции, трафик не смешивается на уровне железа;

- устойчивость к ошибкам логической конфигурации;

- понятная модель для критичных систем и регуляторов, поддающаяся формальной проверке.

Минусы:

- высокая стоимость оборудования и прокладки линий;

- низкая гибкость при изменении архитектуры;

- сложность эксплуатации при большом числе площадок.

Логическая сегментация

Логическая сегментация сети реализуется через VLAN, IP-подсети, виртуальные маршрутизаторы и межсетевые экраны. На одном и том же оборудовании создают несколько логических доменов, каждый со своей адресацией и политикой доступа.

Типичные элементы логической сегментации:

- VLAN на уровне L2 для разделения широковещательных доменов;

- IP-подсети на уровне L3 для разных зон;

- ACL на коммутаторах и маршрутизаторах;

- межсетевые экраны между сегментами.

Плюсы:

- гибкость и масштабируемость, изменения вносятся конфигурацией;

- экономия на железе, так как используется общая инфраструктура;

- возможность внедрить сегментацию в уже существующей сети без капитальной реконструкции.

Минусы:

- сложность управления правилами и маршрутизацией;

- чувствительность к ошибкам конфигурации;

- потребность в постоянном контроле и аудите, чтобы реализации сегментации не «расползались» с течением времени.

Микросегментация

Микросегментация выводит идею на уровень отдельных хостов и приложений. Для каждой виртуальной машины, пода или процесса задают собственные правила доступа, трафик контролируют агенты, гипервизор или SDN-фабрика.

Примеры:

- агенты на серверах, которые управляют локальным firewall и блокируют лишние соединения;

- разграничение east-west-трафика в ЦОД, чтобы скомпрометированный сервер не добирался до соседних;

- изоляция микросервисов и контейнеров через Kubernetes Network Policies и service mesh.

Связь с Zero Trust прямая: каждая рабочая нагрузка рассматривается как отдельный объект доверия, доступ выдают только по явным правилам, а контроль доступа закрепляют в политиках на уровне хостов и приложений.

Сегментация по ролям и типам трафика (зональная модель)

Зональная модель строит сеть как набор зон безопасности:

- публичная зона с доступом в интернет;

- DMZ с публичными сервисами;

- внутренняя зона пользователей и сервисов;

- высокозащищённая зона для администрирования, КИИ и критичных данных.

Дополнительно применяют разделение по ролям пользователей: сотрудники, администраторы, подрядчики, гости. Каждая группа получает свой сегмент и набор разрешённых направлений. Такая сегментация по ролям и типам трафика проще привязывается к матрице рисков и политикой безопасности.

Такой подход применим в сетях любого размера: от офиса с несколькими VLAN до распределённого предприятия с десятками площадок и несколькими частями сети с разной критичностью.

Сравнительная таблица видов сегментации сети

Сводная таблица помогает быстро выбрать подходящий уровень и вид сегментации под задачу: безопасность, бюджет, масштаб, сложность администрирования.

| Вид | Стоимость внедрения | Сложность администрирования | Уровень безопасности | Масштабируемость | Типичные сценарии |

|---|---|---|---|---|---|

| Физическая | Высокая при больших сетях | Низкая после запуска | Высокий | Ограниченная | КИИ, платёжные сети, критичные производственные контуры |

| Логическая (VLAN + ACL) | Низкая или средняя | Средняя | Средний или высокий при правильных правилах | Высокая | Офисы, ЦОД, разделение отделов, гостевые сети, базовая сегментация |

| Микросегментация | Средняя или высокая | Высокая | Очень высокий | Высокая в виртуальных средах | ЦОД и облака с критичными приложениями, защита east-west-трафика |

| Зональная модель | Средняя | Средняя или высокая | Высокий | Высокая | Разделение по уровням риска: DMZ, внутренняя, админская, OT, внешние сети |

После такой таблицы архитектор быстро видит, где достаточно VLAN и зон, а где нужны микросегментация и отдельная физика.

Использование сегментации сети

Использование сегментации в большинстве корпоративных сетей реализуют через виртуальные сети. На одном физическом оборудовании создают множество логических доменов, а трафик между ними контролируют.

Основные механизмы:

- Виртуальные сети уровня L2: VLAN по стандарту 802.1Q с пометкой кадров тегами, до нескольких тысяч виртуальных сетей на одном коммутаторе.

- Виртуальные сети оверлейного уровня: VXLAN с идентификаторами VNI и туннелями поверх L3 для крупных ЦОД и облачных фабрик.

- Виртуальные частные сети в облаках: VPC с собственными подсетями, маршрутными таблицами и Security Groups.

- Маршрутизация и ACL между сегментами: inter-VLAN routing и межсетевые экраны, которые определяют, какой трафик допустим между сегментами.

Такое использование сегментации позволяет держать десятки и сотни виртуальных локальных сетей на единой физической платформе с изоляцией трафика между сегментами. Для сегментации чувствительных сервисов это даёт баланс между гибкостью и безопасностью сети.

Практические сценарии:

- Разделение офисных отделов по VLAN. Отдел продаж, бухгалтерия и ИТ работают в своих VLAN. Между сегментами действуют ACL, которые разрешают только нужные сервисы. Это снижает риск утечек и оптимизирует трафик между сегментами.

- Гостевой Wi-Fi в выделенном VLAN. Все точки доступа для гостей подключены к гостевому VLAN. Трафик выходит только в интернет через firewall, доступа к внутренним ресурсам нет, что уменьшает вероятность несанкционированного доступа из гостьей части сети.

- Выделение серверного сегмента и DMZ. Серверы приложений и баз данных работают в отдельных VLAN и подсетях. Публичные веб-сервера располагаются в DMZ-VLAN, отделённой от интернета и внутренней сети отдельными правилами. Такой подход к разделению сети на сегменты защищает backend от прямых атак.

- Сегментация в дата-центре и облаке. Виртуальные машины разных сред (dev, test, prod) получают разные VLAN или VPC-подсети. Трафик между средами идёт через firewall и регистрируется в логах, что создаёт прозрачное управление трафиком и контроль доступа.

- Разделение сред разработки, теста и продакшена. Каждая среда живёт в своём наборе подсетей и VLAN. У разработчиков нет прямого доступа к продакшен-базе, а тестовые системы изолированы от реальных данных, что снижает риски и повышает безопасность сети.

Сегментация сети в контексте кибербезопасности и Zero Trust

Сетевые атаки давно перестали ограничиваться периметром. Большая часть ущерба возникает из-за бокового перемещения внутри сети. Сегментация разрывает цепочку атаки и вписывается в современные модели угроз и Zero Trust.

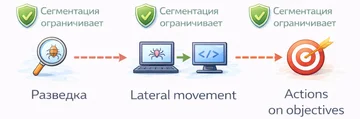

Роль сегментации на разных этапах атаки (kill chain)

Модель kill chain от Lockheed Martin описывает путь атаки: разведка, доставка, эксплуатация, закрепление, управление, выполнение целей. Сегментация особенно важна на этапах разведки, бокового перемещения и действий злоумышленника.

- Разведка. Злоумышленник видит только тот сегмент, в котором оказался. Сканирование соседних зон блокируют ACL и межсетевые экраны, а активность в сторону запрещённых IP отмечает IDS/IPS.

- Боковое перемещение (lateral movement). Даже после компрометации одной машины нет свободного доступа ко всей сети. RDP, SMB, базы данных в других сегментах закрыты, трафик контролируют правила межсетевого экрана. Отчёты CrowdStrike Global Threat Report и Palo Alto Unit 42 за 2023–2025 годы прямо указывают микросегментацию как средство против lateral movement.

- Закрепление и выполнение целей. Каналы управления и вывода данных упираются в границы сегмента. Вывод архива с сервера БД на внешнее хранилище блокирует совокупность зональных правил и DLP.

От классического периметра к модели Zero Trust

Периметральная модель считала внутреннюю сеть доверенной, а интернет недоверенной средой. В эпоху удалённой работы, SaaS и облаков такой подход перестал работать. Компрометированный VPN-клиент или облачный сервис обходят внешний периметр и попадают сразу внутрь.

Zero Trust исходит из принципа: не доверять никому, независимо от расположения. Каждый запрос проверяется, каждая сессия получает минимально необходимый набор прав. Сегментация в такой модели создаёт множество микропериметров вокруг пользователей, приложений и данных, а не один внешний рубеж.

Сегментация как инструмент управления рисками ИБ

Сегментация даёт удобный инструмент привязки рисков к зонам:

- активы делят по критичности и размещают в сегментах с разным уровнем защиты;

- матрица рисков «вероятность/ущерб» связывается не с абстрактными системами, а с конкретными зонами;

- политика доступа описывает, какие роли ходят между какими зонами и по каким протоколам.

Так проще обосновать инвестиции в ИБ и управлять остаточным риском. Если сегмент с КИИ или платёжными данными имеет высокий риск, усиливают правила и средства контроля именно там. Для сегментации сети в критичных контурах это особенно важно.

Типовые архитектуры и сценарии сегментации сети

Шаблонные архитектуры помогают не изобретать сеть с нуля и сразу закладывать защиту в глубину.

Многоуровневая архитектура приложений (DMZ – APP – DB)

Классическая трёхуровневая схема:

- DMZ: веб-серверы и балансировщики, которые принимают запросы из интернета.

- APP: серверы приложений, где реализована бизнес-логика.

- DB: серверы баз данных и хранилища.

Трафик:

- интернет обращается только к DMZ по HTTP/HTTPS;

- DMZ передаёт запросы в APP по ограниченному набору портов;

- APP обращается к DB по портам СУБД, прямого доступа из DMZ и с рабочих станций нет.

Принцип наименьших привилегий выражен в таблице доступа: каждая зона видит только то, что нужно для работы, а попытки обращения в обход маршрутов между сегментами попадают в журналы контроля.

Сегментация пользовательских сетей

Пользовательские сети делят по двум осям:

- Гости против сотрудников. Гостевые сети и гость-Wi-Fi изолируются, доступ получают только внешние ресурсы. Попасть на файловые сервера и принтеры нельзя.

- Сотрудники против администраторов и ИБ. Администрирование и мониторинг проходят через отдельные подсети и VPN-каналы. Администраторы входят в сегменты пользователей только через контролируемые точки, где реализован контроль доступа и журналирование.

Сегментация в специализированных средах

В медицине, промышленности и офисах действуют свои особенности:

- медицинские сети отделяют диагностическое оборудование и системы жизнеобеспечения от офисной и гостевой сети, доступ к ним ограничивают по ролям и времени;

- OT-сети в промышленности отделяют от IT-сегмента строгим периметром и минимальным набором шлюзов, чтобы сетевые инциденты IT-зоны не влияли на технологические процессы;

- в офисах особое внимание уделяется разделению печати, ВКС и инженерных систем от пользовательских рабочих мест.

Реализации сегментации сети

Реализации сегментации нельзя рассматривать отдельно от средств защиты и общей политики безопасности. Сегментировать сеть только конфигурацией VLAN недостаточно, если правила не связаны с реальными рисками и регламентами.

Сегментация входит в архитектуру ИБ:

- межсетевые экраны контролируют трафик между сегментами;

- IDS/IPS анализируют попытки нарушить границы зон;

- NAC и 802.1X проверяют устройства и пользователей до выдачи доступа;

- SIEM собирает логи с границ сегментов и строит картину инцидентов;

- другие системы безопасности (EDR, DLP, WAF) дополняют технический периметр.

Политика безопасности задаёт роли, уровни доступа и процессы изменений. Сегментация выступает технической реализацией этих правил: где проходят границы, какие системы относятся к какой зоне, какие пути трафика допустимы. Согласование реализации сегментации с политикой безопасности компании убирает противоречия между ИТ и ИБ.

Российские регуляторы тоже закрепляют это. Приказ ФСТЭК №117 от 11.04.2025 требует изоляции беспроводных сетей в ГИС. Международные рекомендации PCI DSS и ISO 27001 говорят о необходимости изоляции контуров с чувствительными данными и управлении доступом через сегментацию.

Планирование реализаций сегментации

На этапе планирования:

- составляют инвентаризацию активов и важных систем, определяют владельцев;

- строят карту потоков трафика между подсетями и сервисами;

- выделяют зоны безопасности и описывают требования к доступу;

- сверяют эти решения с корпоративной политикой безопасности и нормативами по ПДн, КИИ, платёжным данным.

Результат планирования— схема будущей сегментации, матрица доступа между зонами и перечень средств контроля.

Техническая реализация сегментации

Технический этап включает:

- настройку VLAN, IP-подсетей и маршрутизации между ними;

- применение ACL на L3-устройствах для ограничения трафика между сегментами;

- установку и настройку межсетевых экранов и, по возможности, SDN-контроллеров;

- интеграцию с системами безопасности: передачу контекста в firewall, NAC, IDS/IPS, EDR.

В российских проектах эту часть часто ведут системные интеграторы. По опыту компании Kvantech, успешная реализация опирается на единый комплект оборудования и штатную команду, а не на набор случайных субподрядчиков. Это снижает риск рассинхронизации правил и упрощает поддержку.

Проверка, аудит и сопровождение

После запуска сегментации:

- тестируют политики доступа: разрешённые и запрещённые направления;

- моделируют простые сценарии атак и проверяют, что они не выходят за рамки сегмента;

- проводят регулярный аудит ACL и правил межсетевых экранов;

- документируют все сегменты и правила, обучают персонал и выстраивают процесс изменений.

Таблица-чек-лист этапов:

| Этап | Что сделать | Кто отвечает | Артефакт |

|---|---|---|---|

| Подготовка требований | Собрать бизнес-требования и регуляторные ограничения | Владельцы процессов, служба ИБ | Документ требований |

| Анализ текущей сети | Описать топологию, адресацию, устройства и точки контроля | Сетевые инженеры, ИБ | Отчёт обследования, схема сети |

| Проектирование сегментов | Определить VLAN, подсети, зоны DMZ, гостевые сети и управляющие сегменты | Архитектор сети | Проект сегментации и матрица доступа |

| Определение механизмов контроля | Выбрать типы firewall, ACL, IDS/IPS, способы логирования | Команда безопасности | Политики безопасности, шаблоны правил |

| План адресации и маршрутизации | Спроектировать IP-планы и маршруты между зонами | Сетевой архитектор | План адресации, таблицы маршрутизации |

| План внедрения и отката | Описать этапы миграции, окна работ и критерии успешности | Менеджер проекта | План внедрения, сценарий отката |

| Тестирование и валидация | Проверить связность, политики доступа и поведение под нагрузкой | Тест-команда, ИБ | Протоколы тестов, отчёты о пентесте |

| Внедрение конфигураций | Применить настройки VLAN, ACL, правил firewall | Администраторы сети | Конфигурации устройств |

| Мониторинг и реагирование | Настроить сбор логов, оповещения и процедуры реагирования | SOC, администраторы | Дашборды, инструкции по реагированию |

| Документация и обучение | Обновить схемы, регламенты и обучить персонал | Технический писатель, ИБ | Актуальная документация, материалы обучения |

| Поддержка и ревизия | Проводить регулярные аудиты сегментации и обновлять политики | Владелец архитектуры ИБ | Отчёты ревизий, обновлённые политики |

Стандарты и руководства, такие как PCI DSS и ISO 27001, относят сетевую сегментацию к базовым техническим мерам для снижения рисков доступа к данным держателей карт и конфиденциальной информации.

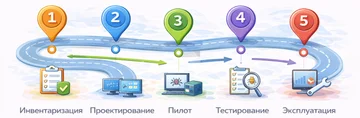

Как внедрить сегментацию сети: пошаговое руководство (от аудита до эксплуатации)

Сегментацию сети вводят поэтапно. Резкая перестройка архитектуры за один день часто приводит к простоям и ошибкам в правилах.

Шаг 1. Подготовка и инвентаризация

На первом шаге:

- формируется команда проекта и назначаются ответственные;

- собираются данные о сетевом оборудовании, серверах, приложениях и пользователях;

- определяется критичность систем для бизнеса и допустимое время простоя;

- фиксируются существующие потоки трафика между подсетями и сервисами.

Результат— карта активов и связей, без которой проектировать сегментацию рискованно.

Шаг 2. Проектирование архитектуры сегментации

Далее:

- определяют зоны безопасности: офисные сегменты, DMZ, гостевые сети, админские и OT-сети;

- составляют матрицу доступов: источник, получатель, протокол, порт, направление;

- оценивают риски и моделируют варианты: как сегментация повлияет на существующие сервисы, какие связи придётся разорвать или ограничить.

На этом шаге также выбирают уровень детализации: где достаточно VLAN и зон, а где нужна микросегментация.

Шаг 3. Пилот и миграция

Пилотный сегмент создают для ограниченной части сети: одного офиса, одного приложения, части серверной. На нём проверяют:

- корректность схемы маршрутизации;

- работоспособность приложений в новых зонах;

- полноту и корректность правил доступа.

Миграцию выполняют поэтапно: сначала выносят менее критичные сервисы, затем всё более важные. Для каждого шага заранее описывают сценарий отката, чтобы при проблемах вернуться к исходной схеме без длительных простоев.

Шаг 4. Тестирование и ввод в эксплуатацию

Перед промышленной эксплуатацией:

- проводят функциональные тесты связности: доступность сервисов из нужных сегментов и недоступность из лишних;

- измеряют производительность: задержки, пропускную способность, реакцию под нагрузкой;

- тестируют политики ИБ: моделируют несколько типичных сценариев атак и смотрят, как границы сегментов ограничивают перемещение злоумышленника.

После корректировок и повторной проверки схему признают рабочей и переводят в режим штатной эксплуатации.

Шаг 5. Эксплуатация и развитие

На последнем шаге:

- регулярно пересматривают зоны и матрицу доступа, учитывая изменения в бизнес-процессах;

- автоматизируют управление конфигурациями и политиками;

- поддерживают документацию в актуальном состоянии, обучают новых сотрудников;

- внедряют дополнительные уровни: микросегментацию, Zero Trust, интеграцию с SOAR.

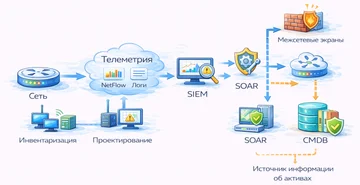

Мониторинг, управление и автоматизация сегментированной сети

Без мониторинга и автоматизации сегментация быстро превращается в хаотичный набор правил. Видимость падает, политика доступа устаревает, а инциденты остаются незамеченными.

Видимость и анализ трафика

Для контроля трафика применяют:

- NetFlow и IPFIX для статистики потоков между сегментами;

- SPAN и порт-зеркалирование для детального анализа пакетов;

- NTA/NDR-решения для выявления аномалий и подозрительных связей.

Так формируют карту взаимодействий между сегментами и сервисами. Это помогает найти лишние связи, оценить эффект от новых правил и выявить нестандартное поведение, связанное с обходом сегментации сети.

Контроль соблюдения политик

Контроль включает:

- корреляцию логов межсетевых экранов, IDS/IPS и систем аутентификации в SIEM;

- регулярный аудит правил межсетевых экранов и ACL, поиск «мертвых» и избыточных правил;

- использование NAC и 802.1X для контроля соответствия устройств требованиям безопасности до выдачи доступа в сегмент.

Отчёты Microsoft и Palo Alto подчёркивают, что без такой корреляции даже хорошо спроектированная сегментация не даёт полной картины угроз и может скрывать несанкционированный доступ.

Автоматизация и оркестрация

Автоматизация сегментированной сети строится вокруг:

- централизованных систем управления политиками, которые принимают намерение в виде «кто к чему имеет доступ» и транслируют его в правила на устройствах;

- интеграции с CMDB, чтобы понимать, какой актив относится к какому сегменту и кто за него отвечает;

- связи с SIEM и SOAR, где инциденты автоматически приводят к изменениям в правилах доступа;

- подхода Infrastructure as Code к сетевым конфигурациям, чтобы любые изменения вносились через код с версионированием и тестированием.

Сегментация сети в облаках, виртуализации и контейнерных средах

Облака, виртуализация и контейнеры изменили подход к сегментации. Приложения перестали жёстко привязываться к конкретному хосту или стойке, а число краткоживущих сущностей выросло на порядки.

Сегментация в публичных и гибридных облаках

В публичных облаках основу сегментации составляют:

- VPC как изолированные виртуальные сети с собственной адресацией;

- подсети в разных зонах доступности;

- Security Groups на уровне виртуальных машин и контейнеров;

- Network ACL на уровне подсетей.

Во взаимодействии с on-premise-средами используют VPN-туннели, выделенные каналы и виртуальные межсетевые экраны, которые фильтруют север-юг-и-east-west-трафик между VPC и офисами. Такой подход к виртуальным сетям позволяет применять привычные принципы разделения сети в гибридной среде.

Сегментация в виртуализированных средах

В виртуализированном дата-центре:

- виртуальные коммутаторы (vSwitch, распределённые vSwitch) разделяют трафик по VLAN и порт-группам;

- распределённые firewall контролируют трафик между виртуальными машинами без выхода на физический уровень;

- сегментация внутри одного хоста реализуется на уровне виртуальных интерфейсов и правил безопасности гипервизора.

East-west-трафик между ВМ становится доминирующим, поэтому микросегментация и распределённый firewall дают больший эффект, чем только периметральный firewall. Реализации сегментации в таких средах часто сочетают классические VLAN и микрополитики на уровне гипервизора.

Сегментация в Kubernetes и микросервисах

В Kubernetes:

- Network Policies задают правила доступа между подами и namespace на уровнях L3/L4;

- CNI-плагин реализует эти политики на уровне узла;

- service mesh (Istio, Linkerd) добавляет L7-уровень: шифрование mTLS, авторизацию и управление маршрутизацией.

Так формируется многослойная сегментация: от сетевого уровня до уровня сервисов. CNCF в рекомендациях по безопасности Kubernetes отдельно выделяет важность Network Policies как базового уровня защиты и элементарного шага для использования сегментации в микросервисной архитектуре.

Таблица сравнения сред:

| Среда | Инструменты сегментации | Уровни сегментации | Особенности |

|---|---|---|---|

| On-premise | VLAN, VRF, физические сегменты, firewall | L2, L3, зоны безопасности | Контроль на уровне железа и конфигурации |

| Облака | VPC, подсети, Security Groups, Network ACL | Виртуальные сети и подсети, уровень ВМ | Изоляция арендаторов, гибкая маршрутизация |

| Контейнеры | Kubernetes Network Policies, service mesh | Поды, namespace, сервисы | Микросегментация на уровне приложений и микросервисов |

Ограничения и типичные ошибки при сегментации сети

Непродуманная сегментация способна ухудшить безопасность и надёжность. Ошибки проектирования и эксплуатации часто сводят на нет технические меры.

Технические и организационные ограничения

Основные технические ограничения:

- устаревшее оборудование, которое не поддерживает современные VLAN, ACL, 802.1X и шифрование;

- сложная смешанная среда, где часть сервисов невозможно перенести без модернизации;

- жёсткие наследованные IP-схемы, которые мешают гибкой адресации сегментов.

Организационные ограничения:

- разрыв между сетевой, ИБ- и DevOps-командами, когда каждый проектирует сеть под себя;

- отсутствие единых стандартов и шаблонов для сегментации;

- дефицит компетенций по SDN, микросегментации и Zero Trust.

Риск избыточной сложности

Чрезмерное дробление сети приводит к:

- взрывному росту числа сегментов и правил, которые тяжело поддерживать;

- нагрузке на межсетевые экраны и контроллеры, что ухудшает производительность;

- росту числа конфигурационных ошибок, из-за которых злоумышленник обходит защиту или легитимный трафик блокируется.

Поэтому сегментация должна следовать рискам и бизнес-логике, а не желанию разделить всё и вся.

Ошибки проектирования и внедрения

Частые ошибки:

- недостаточная детализация: офис и серверы в одной плоской подсети;

- избыточная детализация: VLAN для каждого принтера и отдельного сотрудника;

- отсутствие полноценного тестирования перед переводом в боевой режим;

- работа без плана отката при проблемах.

Ошибки эксплуатации

Во время эксплуатации встречаются:

- устаревшие правила firewall и ACL, которые никто не пересматривает;

- «забытые» сегменты, которые никто не мониторит и не документирует;

- отсутствие актуальных схем и регламентов, из-за чего новые сотрудники принимают неэффективные решения;

- несанкционированные обходы сегментации вида «временный туннель», который остаётся навсегда.

Чек-лист типичных ошибок:

- отсутствие сегментации или плоская сеть;

- избыточное число сегментов без понятной цели;

- отсутствие матрицы доступа и живой документации;

- ручное редактирование правил без контроля изменений;

- слабый мониторинг и отсутствие регулярного аудита;

- неучтённые гость-Wi-Fi-сети и IoT-подсети;

- игнорирование требований регуляторов к изоляции контуров;

- отсутствие плана отката при миграциях;

- отсутствие обучения персонала;

- слабая координация сетевой и ИБ-команд;

- отсутствие тестов на lateral movement;

- внедрение новых сервисов без анализа влияния на сегментацию.

Комментарии (0)

Новый комментарий

Новый комментарий отправлен на модерацию