Контейнеризация и виртуализация решают одну задачу, изоляцию приложений на общих ресурсах, но делают это на разных уровнях. Виртуальная машина эмулирует целый компьютер: гипервизор распределяет ресурсы физического сервера между несколькими гостевыми ОС. Каждая ВМ имеет собственное ядро, драйверы, системные службы. Это даёт высокий уровень изоляции, поддержку разных операционных систем на одном хосте и удобную работу с «тяжёлыми» монолитами, но требует больше CPU, RAM и диска и запускается медленнее.

Контейнеризация работает на уровне операционной системы. Контейнеры разделяют одно ядро ОС хоста и изолируются как отдельные процессы с собственным пространством имён и лимитами ресурсов. Контейнер упаковывает приложение и его зависимости в образ, который запускается за доли секунды, потребляет меньше ресурсов и легко переносится между серверами и облаками.

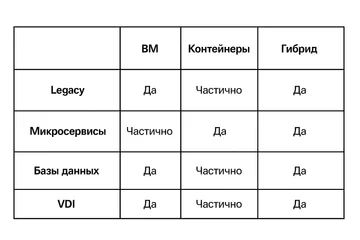

Различие в архитектуре определяет сценарии. Виртуализация подходит для legacy-систем, ERP, баз данных, VDI, разношерстных ОС и сред с жёсткими требованиями к безопасности. Контейнеризация оптимальна для микросервисов, CI/CD, облачно-нативных приложений и динамического масштабирования. На практике крупные компании переходят к гибридной архитектуре, где базы данных и критичные сервисы работают в ВМ, а фронтенды и микросервисы запускаются в контейнерах; такую стратегию описывают VMware и Red Hat в своих материалах по Tanzu и контейнерам на базе vSphere и OpenShift.

Контейнеризация и виртуализация: ключевые отличия и практическая разница

Различия между виртуализацией и контейнеризацией критичны для проектирования инфраструктуры. Виртуализация применяет гипервизор, который разделяет ресурсы сервера между несколькими виртуальными машинами с собственными ОС. Контейнеризация использует общее ядро ОС и изолирует приложения на уровне процессов. Это влияет на изоляцию, производительность, стоимость и эксплуатацию.

| Критерий | Виртуализация (ВМ) | Контейнеризация |

|---|---|---|

| Архитектура | Гипервизор виртуализирует аппаратный уровень, каждая ВМ с собственной гостевой ОС | Виртуализация на уровне ОС хоста, контейнерный рантайм запускает изолированные процессы |

| Уровень изоляции | Полная: отдельное ядро и стек ОС в каждой ВМ | Процессная изоляция на общем ядре ОС |

| Потребление ресурсов | Высокое: ядро, службы и файловая система на каждую ВМ | Низкое: общее ядро, меньше дублирования |

| Скорость запуска | Секунды или минуты до загрузки ОС | Доли секунд до запуска процесса |

| Плотность размещения | Десятки ВМ на сервер | Сотни и тысячи контейнеров на тот же сервер |

| Миграция | Live-migration средствами гипервизора | Перезапуск контейнера из образа на другом хосте |

| Работа с состоянием | Удобно для stateful-нагрузок | Стандартно stateless, для stateful нужна доп. архитектура |

| Безопасность | Выше по умолчанию из-за полной изоляции | Зависит от ядра хоста и настройки политик |

| Сценарии | Legacy, базы данных, VDI, разные ОС | Микросервисы, CI/CD, веб-сервисы, облака |

| Стоимость | Ниже эффективность, выше TCO | По данным AWS и Atlassian, TCO на 25–40% ниже |

| Эксплуатация | Управление множеством ОС, патч-менеджмент | Управление образами и оркестратором контейнеров |

Запросы вроде «чем отличаются контейнеризация и виртуализация» и «в чем разница между виртуализацией и контейнеризацией» чаще всего касаются уровня изоляции и потребления ресурсов. Граница между виртуализацией и контейнеризацией проходит по уровню абстракции: гипервизор эмулирует «железо», а контейнерный рантайм использует общее ядро ОС.

Для онлайн-банка или платёжного шлюза рационален выбор ВМ. Нужна строгая изоляция, разные версии ОС и соответствие регуляторным требованиям.

Для микросервисного SaaS, API-платформы или высоконагруженного веб-приложения выгоднее контейнеры. Они дают выигрыш по плотности, скорости выкладки и масштабированию. Atlassian и AWS показывают в своих материалах, что контейнеры обеспечивают ускорение релизов на 30–50% и снижение потребления ресурсов на 20–30% по сравнению с ВМ при одинаковой нагрузке.

Гибридный сценарий комбинирует оба подхода: базы данных и stateful-сервисы размещаются в ВМ, а фронтенд, микросервисы и вспомогательные компоненты работают в контейнерах. Gartner и VK Cloud отмечают, что 60% крупных компаний перешли к таким комбинированным архитектурам.

Что такое виртуализация и контейнеризация: базовые понятия и области применения

Виртуализация и контейнеризация — базовые технологии инфраструктуры. Виртуализация создаёт несколько виртуальных машин на одном физическом сервере: гипервизор распределяет ресурсы и обеспечивает полную изоляцию ВМ друг от друга. Каждая виртуальная машина получает виртуальный CPU, память, диск и сеть и запускает собственную ОС.

Контейнеризация создаёт несколько изолированных окружений на уровне одной ОС. Контейнеры разделяют ядро, но имеют отдельные файловые системы, сетевые пространства и лимиты ресурсов. Контейнерный рантайм (Docker, containerd) использует механизмы namespaces и cgroups, чтобы отделить процессы друг от друга.

Обе технологии используют виртуализацию и контейнеризацию для консолидации серверов, повышения загрузки оборудования и гибкого масштабирования приложений. Различается подход. Виртуализация и контейнеризация по-разному распределяют ресурсы и строят изоляцию, поэтому области применения различаются. ВМ удобны для тяжёлых монолитов и разнотипных ОС, контейнеры для легковесных сервисов, автоматизации DevOps и быстрого развертывания приложений.

Технологии виртуализации: как работает виртуальная машина и вычислительная система

Что такое виртуализация: принцип работы

Виртуализация — это слой абстракции над аппаратными ресурсами вычислительной системы. Технологии виртуализации позволяют гипервизору (VMware ESXi, Microsoft Hyper-V, KVM) перехватывать обращения гостевых ОС к CPU, RAM, диску и сети и распределять их по физическим устройствам. Для гостевой ОС виртуальные ресурсы выглядят как отдельный сервер, хотя фактически они делят одно «железо».

Гипервизор первого типа устанавливается прямо на физический сервер, второго типа работает поверх хостовой ОС. В обоих случаях гипервизор разделяет ресурсы, управляет изоляцией ВМ и поддерживает функции миграции, снапшотов и высокодоступных кластеров.

Виртуальная машина в вычислительной системе

Виртуальная машина — программно-эмулируемая копия компьютера в составе вычислительной системы. Она включает виртуальный BIOS, набор виртуальных устройств, собственное ядро ОС и файловую систему. Гипервизор выделяет виртуальной машине долю CPU, объём памяти, виртуальные диски и сетевые интерфейсы.

В кластере виртуализации несколько физических серверов объединяются в единую вычислительную систему. Виртуальные машины размещаются на этих серверах, подключаются к общим сториджам (SAN, NAS) и виртуальным сетям. Живые миграции ВМ между хостами позволяют проводить обслуживание оборудования без простоя приложений, а менеджеры кластеров перераспределяют нагрузку при выходе узлов из строя.

Сопоставление виртуализации с контейнерами на уровне ОС

Виртуальные машины и контейнеры решают одну задачу, запуск нескольких приложений на одном физическом сервере, но делают это на разных уровнях. Виртуальных машин и контейнеров объединяет изоляция и возможность гибко делить ресурсы, однако ВМ виртуализируют аппаратный уровень, а контейнеры работают внутри ядра ОС.

Для тяжёлых баз данных, ERP, VDI и приложений с особыми требованиями к ОС удобнее ВМ. Для микросервисов, веб-сервисов и фоновых задач рациональнее контейнеры. Atlassian в обзоре Containers vs VMs подчёркивает, что контейнеры дают почти нативную производительность и минимальный оверхед, тогда как у ВМ этот оверхед заметнее, особенно при плотной упаковке.

Производители гипервизоров публикуют собственные бенчмарки производительности (VMware, Red Hat, Microsoft). За актуальными цифрами по накладным расходам и масштабируемости имеет смысл обращаться к официальным отчётам и документации конкретного продукта.

Виртуальные машины и контейнеры: что общего и в чем различия

И виртуальные машины, и контейнеры обеспечивают изоляцию приложений и консолидацию ресурсов сервера. В обоих случаях приложения работают в стандартизированном окружении, которое можно переносить между серверами и облаками.

Ключевые различия лежат в архитектуре. Виртуальные машины работают на гипервизоре и включают полную гостевую ОС. Гипервизор виртуализирует ресурсы сервера и создаёт для каждой ВМ отдельное ядро и стек системных служб. Контейнеры используют ядро хостовой ОС, а контейнерный рантайм запускает процессы в отдельных пространствах имён и накладывает лимиты через cgroups. Это даёт меньший размер образа, более быстрый запуск и большую плотность размещения.

Ресурсы сервера при работе ВМ распределяются статически или с ограниченной динамикой: виртуальная машина получает фиксированные объёмы CPU и памяти. Контейнеры масштабируются гибко: оркестратор увеличивает или уменьшает число экземпляров, исходя из метрик нагрузки. Контейнеры легче переносить между средами, ВМ проще использовать при необходимости поддержки разных ОС и сложных лицензий, где задействуются и ВМ и контейнеров в одном ландшафте.

С точки зрения безопасности виртуальные машины дают более сильную изоляцию, что важно для мульти-тенантных и регулируемых сред. Контейнеры требуют аккуратной настройки ядра, профилей seccomp, SELinux/AppArmor и политик доступа. Отчёты Snyk и Aqua Security показывают, что до 70% инцидентов в контейнерах связаны не с технологией как таковой, а с ошибками конфигурации и уязвимыми образами.

Что такое контейнеризация: принцип работы

Контейнеризация — технология упаковки приложения с зависимостями и конфигурацией в образ, из которого на хосте создаются изолированные экземпляры, контейнеры. Контейнер использует ядро хостовой ОС, но видит только своё файловое дерево, собственный набор процессов и сетевой стек.

Основные компоненты:

- контейнерный рантайм (Docker Engine, containerd, CRI-O) запускает и останавливает контейнеры и управляет их жизненным циклом

- образ контейнера, Docker Image, представляет собой слоёный шаблон файловой системы: базовый слой с минимальной ОС, поверх него библиотеки и приложение

- контейнер — запущенный экземпляр образа с добавленным записываемым слоем

- оркестратор (Kubernetes, Docker Swarm) управляет сотнями и тысячами контейнеров в кластере, следит за их состоянием и масштабированием

Linux-контейнеры опираются на namespaces (PID, Network, Mount, UTS, IPC, User) и cgroups. Namespaces прячут от контейнера чужие процессы, сетевые интерфейсы и файловые системы, cgroups ограничивают потребление CPU, RAM и других ресурсов.

Преимущества контейнеризации включают скорость запуска, высокую плотность, удобство CI/CD и портативность. Недостатки — более слабая изоляция по сравнению с ВМ, сложность оркестрации без Kubernetes и отдельные вызовы при работе с постоянными данными и сетевой безопасностью.

Отличия виртуализации и контейнеризации

1. Архитектура и уровень изоляции

Виртуализация использует гипервизор, который виртуализирует аппаратный уровень. Каждая ВМ получает собственное ядро ОС, драйверы и стек служб. Это обеспечивает изоляцию «железо → гипервизор → ВМ». Контейнеризация использует ядро ОС хоста и изолирует приложения на уровне процессов через namespaces и cgroups, архитектура выглядит как «железо → ОС → контейнерный рантайм → контейнеры».

Итог: ВМ дают более жёсткую изоляцию, контейнеры — более лёгкую и экономичную.

2. Потребление ресурсов и производительность

Виртуальная машина несёт оверхед полной ОС: ядро, системные службы, кеши. При высокой плотности это даёт 10–15% потерь производительности. Контейнеры используют общее ядро и добавляют лишь пользовательские компоненты приложения.

3. Скорость запуска и развертывания

Гостевая ОС в ВМ должна пройти полноценный цикл загрузки, поэтому запуск ВМ занимает от 10 до 60 секунд. Контейнер использует уже работающую ОС и просто стартует процесс из образа, запуск занимает 0,1–1 секунду. Это ключевое отличие для CI/CD и авто-масштабирования под нагрузкой.

4. Портативность и зависимости

Образ ВМ содержит полноценную ОС, драйверы и приложения, занимает десятки гигабайт и привязан к типу гипервизора. Образ контейнера упаковывает только слои файловой системы, необходимые для запуска приложения, десятки или сотни мегабайт. Стандарт OCI и форматы Docker Image позволяют переносить образ между любыми средами с поддержкой контейнеризации.

5. Безопасность

ВМ изолированы гипервизором и отдельными ядрами ОС, что затрудняет побег из одной среды в другую. Контейнеры разделяют ядро, поэтому уязвимость в нём или в контейнерном рантайме (например, серия CVE в runC и NVIDIA Container Toolkit 2024–2025 годов) может привести к так называемому container escape. Отчёты Snyk и OWASP отмечают, что 70% проблем в контейнерной безопасности связаны с уязвимыми образами и неправильными политиками.

6. Масштабируемость и управление

Виртуальные машины масштабируются через гипервизор и облачные платформы: добавляются новые ВМ, перераспределяются ресурсы кластера. Этот процесс медленнее, требует запуска полноценных ОС. Контейнеры масштабируются оркестратором (Kubernetes): Horizontal Pod Autoscaler увеличивает число реплик по метрикам нагрузки, а Cluster Autoscaler добавляет ноды в кластер.

Виртуальные машины и контейнеры: что общего и в чем различия

Обе технологии предоставляют стандартизированное окружение для приложений и позволяют эффективно использовать ресурсы сервера. Виртуальные машины лучше подходят для задач, где требуется полный контроль над ОС, разные платформы и максимальная изоляция. Контейнеры оптимальны, когда важны скорость изменений, частые релизы и горизонтальное масштабирование. На практике архитекторы всё чаще проектируют гибрид, где на одном кластере используются и ВМ и контейнеров в разных ролях.

Практика инфраструктурных проектов показывает, что в корпоративных средах почти всегда выигрывает гибрид: ВМ для безопасности и сегментации, контейнеры для гибкости и скорости разработки.

| Критерий | Контейнеры | Виртуальные машины |

|---|---|---|

| Архитектура | Виртуализация на уровне ОС, общее ядро | Полная виртуализация аппаратного обеспечения |

| Тип изоляции | Пространства имён и cgroups | Гипервизор и отдельная гостевая ОС |

| Требования к ресурсам | Низкие, десятки МБ на экземпляр | Высокие, десятки ГБ на экземпляр |

| Скорость запуска | Миллисекунды–секунды | Секунды–минуты |

| Модели безопасности | Зависимость от ядра, политики на уровне контейнеров | Отдельное ядро, сильно изолированные среды |

| Поддержка ОС | Как правило, одна ОС хоста | Любые гостевые ОС, совместимые с гипервизором |

| Работа с состоянием | Требует внешних томов и сервисов хранения | Виртуальные диски с постоянным хранением |

| Мониторинг и управление | Оркестраторы (Kubernetes, Swarm) и APM | Платформы виртуализации, агенты в ВМ |

| Лицензирование и стоимость | Меньше лицензий ОС, ниже TCO по данным AWS | Лицензии на каждую ОС и гипервизор |

| Типичные use case | Микросервисы, CI/CD, веб-приложения | Базы данных, VDI, legacy, разные ОС |

Типичные сценарии использования

Когда использовать виртуализацию

Виртуализация оптимальна в ситуациях, где важны независимость ОС, строгая изоляция и стабильность:

- наследованные монолиты и корпоративные приложения, которые сложно или дорого перерабатывать

- запуск разных ОС на одном физическом сервере, включая Windows, Linux, BSD

- среды с жёсткими требованиями по безопасности и сегментации, в том числе регуляторными

- лицензии, привязанные к конкретной ОС или конфигурации «железа»

- VDI и терминальные решения уровня предприятия

- тестовые стенды, требующие разных конфигураций ОС и драйверов

Когда использовать контейнеризацию

Контейнеризация особенно эффективна для облачно-нативных приложений:

- микросервисные архитектуры с большим числом небольших сервисов

- CI/CD-пайплайны с частыми релизами и откатами

- гибридные и мультиоблачные среды, где важна переносимость

- авто-масштабирование по нагрузке, self-healing архитектуры

- разработка и тестирование с нужной версией зависимостей в каждом компоненте

Гибридный подход

Гибридный сценарий «контейнеры внутри ВМ» сочетает сильные стороны обоих подходов. ВМ создают изолированные домены безопасности и упрощают соответствие требованиям аудита. Внутри этих доменов развернуты кластеры Kubernetes или другие платформы контейнеризации. Такой подход описывают VK Cloud и AWS как наиболее распространённый в enterprise-сегменте.

Серверы для виртуализации

Для виртуализации серверы должны обеспечивать достаточные ресурсы и надёжность, учитывая множественные ВМ на одном хосте. Ключевые параметры выбора физического сервера для серверов виртуализации:

- процессор с поддержкой аппаратной виртуализации (Intel VT-x/VT-d, AMD-V) и достаточным числом ядер

- объём RAM с запасом: для десятков ВМ требуются сотни гигабайт памяти

- дисковая подсистема на SSD или SAS-дисках, предпочтительно RAID 10 и NVMe для критичных нагрузок

- несколько сетевых интерфейсов 10 Гбит/с для серверов виртуализации, трафика ВМ, миграций и хранения

- возможности масштабирования: свободные слоты под память, диски и адаптеры

- поддержка кластеризации и совместимость с выбранным гипервизором

Терминальные серверы и их роль в виртуализации и контейнеризации

Терминальные серверы (Remote Desktop Services, VDI) предоставляют пользователям удалённые рабочие столы или отдельные приложения, работающие на одной ОС сервера. Пользователь получает сессию на терминальном сервере, а не собственную ВМ. Это повышает плотность пользователей на хосте и снижает затраты по сравнению с полноценными ВМ.

В отличие от классической виртуализации ВМ, где каждый пользователь получает отдельную ОС, терминальные серверы делят одну ОС между множеством сессий. Такой подход подходит для стандартных офисных задач и работы с тонкими клиентами. ВМ и контейнеры остаются лучшим выбором для изолированных или ресурсоёмких рабочих мест.

При выборе терминальных серверов важно учитывать лицензирование RDS CAL, тип лицензий «на пользователя» или «на устройство» и требования безопасности. Производители серверных ОС регулярно обновляют руководства по безопасной настройке RDS, что помогает соблюсти лицензионные и регуляторные требования.

Серверы 1U и серверы 2U для виртуализации

Форм-фактор сервера определяет пределы по ресурсам и масштабируемости кластера. Серверы 1U занимают один юнит в стойке, обеспечивают высокую плотность, но ограничены по числу слотов памяти, дисков и карт расширения. Серверы 2U имеют больше места для компонентов и охлаждения и часто предпочтительны для виртуализации с высокой плотностью ВМ.

| Параметр | Серверы 1U | Серверы 2U |

|---|---|---|

| Слоты под диски | Обычно до 10 SFF | До 24 SFF или комбинированные LFF+SFF |

| Максимальный объём RAM | До 512 ГБ (зависит от модели) | До 2 ТБ и выше |

| Количество CPU | 1–2 сокета | 2–4 сокета в отдельных моделях |

| Охлаждение | Плотная компоновка, более высокие обороты вентиляторов | Более эффективное охлаждение и ниже шум |

| Плотность в стойке | До 42 серверов 1U в стойке 42U | До 21 сервера 2U в той же стойке |

Для задач виртуализации серверы 1U подходят при ограниченном пространстве и умеренных требованиях к ресурсам. Серверы 2U лучше справляются с крупными кластерами, большим количеством ВМ и развитой дисковой подсистемой, особенно при использовании NVMe.

Серверы Dell и серверы HPE для виртуализации и контейнеризации

Серверы Dell PowerEdge и серверы HP/HPE ProLiant широко применяются как основа для виртуализации и контейнерных платформ. Оба вендора предлагают линейки серверов 1U и 2U с поддержкой современных процессоров Intel Xeon и AMD EPYC, большим объёмом RAM и NVMe-хранилищами.

Примеры типовых конфигураций:

- Dell PowerEdge R7625: 2U, два процессора AMD EPYC, до нескольких терабайт RAM и два десятка SFF-дисков. Подходит для плотной виртуализации и высоконагруженных приложений.

- Dell PowerEdge T360/Dell PowerEdge T560: башенные модели для малых и средних офисов и начальной виртуализации.

- HPE ProLiant DL380 Gen10/HPE ProLiant DL380 Gen12: универсальные 2U-серверы с двумя процессорами Intel Xeon, большим числом слотов памяти и дисков. Подходят для кластеров VMware и гиперконвергентных решений.

- HPE ProLiant DL360 Gen10: компактный 1U-сервер для задач с ограниченным пространством.

Карточки таких серверов обычно содержат форм-фактор, процессоры, объём RAM, тип хранилища и рекомендованные сценарии, например «под плотную виртуализацию», «под контейнерные кластеры» или «под VDI».

Образы контейнеров

Образы контейнеров — основа портативности и скорости развертывания приложений. Образ представляет собой набор слоёв файловой системы: базовый образ с минимальной ОС, поверх него — зависимости и приложение. При запуске контейнера добавляется записываемый слой, где хранятся временные изменения.

При контейнеризации важно:

- создавать минимальные образы без лишних пакетов и утилит

- использовать многоступенчатые Dockerfile для уменьшения размера

- регулярно сканировать образы на уязвимости

- корректно тегировать образы и избегать плавающих тегов «latest» в продакшене

- хранить образы в защищённых реестрах с аутентификацией и аудиторией

Такая практика уменьшает поверхность атаки и ускоряет развертыванию приложений в разных средах.

Часто задаваемые вопросы (FAQ)

Docker — это контейнеризация или виртуализация?

Docker — платформа контейнеризации. Контейнеры Docker используют ядро хостовой ОС и не эмулируют аппаратное обеспечение, как гипервизоры. Это технология виртуализации на уровне ОС, а не классическая виртуализация «железа».

Что безопаснее: контейнер или виртуальная машина?

Виртуальные машины обеспечивают более сильную изоляцию за счёт отдельного ядра ОС и гипервизора. Контейнеры разделяют ядро хоста, поэтому уязвимости ядра и рантайма влияют на все контейнеры. При грамотной настройке политик безопасности, использовании минимальных образов и размещении контейнеров внутри ВМ уровень риска снижается, однако базовый уровень изоляции у ВМ всё же выше.

Можно ли использовать виртуализацию и контейнеризацию вместе?

Да, гибридный подход, когда контейнеры запускаются внутри ВМ, стал стандартом для крупных компаний. ВМ создают домены безопасности и облегчают управление лицензиями, контейнеры обеспечивают гибкость и скорость выкладки.

Как проходит миграция с ВМ на контейнеры?

Миграция требует анализа архитектуры и часто переработки монолита в набор сервисов. Приложения адаптируются под запуск в контейнерах, настраиваются образы и CI/CD, продумывается работа с данными и сетевыми политиками. Для оценки выгод и рисков применяются нагрузочные тесты в целевой среде.

Комментарии (0)

Новый комментарий

Новый комментарий отправлен на модерацию